सभी सिविल सर्विस अभ्यर्थियों हेतु श्रेष्ठ स्टडी मटेरियल - पढाई शुरू करें - कर के दिखाएंगे!

साइबर अपराध और भारत के साइबर कानून

1.0 प्रस्तावना

विश्व भर में सूचना प्रौद्योगिकी और इंटरनेट के बढ़ते उपयोग के साथ इंटरनेट और कंप्यूटर संजालों के दुरूपयोग का खतरा काफी बढ़ गया है। साइबर आतंकवाद कई गुना बढ़ गया है। सामान्य भाषा में कंप्यूटर अपराध का संबंध ऐसे अपराध से होता है जिसमें कंप्यूटर और नेटवर्क शामिल होता है। कंप्यूटर का उपयोग या तो अपराध करने के लिए किया जाता है, या यह अपराध का लक्ष्य हो सकता है। नेट अपराध का संबंध इंटरनेट के शोषण से होता है। साइबर आतंकवाद शब्द का संबंध आतंकवादी गतिविधियों में इंटरनेट आधारित हमलों से होता है, जिनमें वे गतिविधियां भी होती हैं जिनमें जानबूझ कर बड़े पैमाने पर कंप्यूटर संजालों का विध्वंस, विशेष रूप से कंप्यूटर वायरस जैसे अनेक साधनों के माध्यम से इंटरनेट से जुडे़ व्यक्तिगत कम्प्यूटरों का।

साइबर आतंकवाद को ज्ञात आतंकवादी संगठनों द्वारा भय और अफरातफरी फैलाने के मूल उद्देश्य से सूचना व्यवस्थाओं पर विध्वंसक हमले के लिए परिनियोजन के रूप में भी परिभाषित किया जा सकता है अमेरिकी फेडरल ब्यूरो ऑफ इन्वेस्टीगेशन (FBI) के अनुसार साइबर आतंकवाद ‘‘सूचना, कंप्यूटर व्यवस्थाओं, कंप्यूटर प्रोग्राम्स और डेटा के विरुद्ध किसी भी पूर्वनियोजित, राजनीति से प्रेरित हमले को कहा जाता है जिसका परिणाम उप-राष्ट्रीय समूहों या गुप्त प्रतिनिधियों द्वारा गैर लड़ाकू लक्ष्यों के विरुद्ध फैलाई गई हिंसा में होता है।‘‘

अंतर्राष्ट्रीय और राष्ट्रीय साइबर अपराधों और आतंकवाद की वर्तमान समस्या भर में समाज, अधिकार व्यवस्था और शांति सेवाओं के समक्ष एक गंभीर चुनौती प्रस्तुत करती है।

जबकि कंप्यूटर अपराध की अपनी स्वयं की अनेक समस्याएं हैं, वहीं आतंकवाद ने दुष्प्रचार, भर्तियों और अन्य संपर्क और संचार के उद्देश्य से पहले ही इंटरनेट तक अपनी पहुंच बना ली है। अब यह प्रत्यक्ष अपराध करने का एक जरिया भी बन चुका है। अनेक मामलों में आतंकवादी इंटरनेट का उपयोग रणनीतिक और व्यावहारिक उद्देश्यों से भी करते हैं। वे इसका उपयोग अत्यंत पेशेवर पद्धतियों से करते हैं और इसकी कमजोर कडियों के बारे में भी उन्हें पूर्ण जानकारी होती है।

इस व्याख्यान में हम साइबर आतंकवाद सहित साइबर अपराध के विभिन्न पहलुओं की चर्चा करेंगे।

2.0 साइबर आतंकवाद की परिभाषाएं

मूल रूप से साइबर आतंकवाद को सरकार के कम्प्यूटर्स या संजालों पर नुकसान के उद्देश्य से या आगे के सामाजिक, वैचारिक, धार्मिक, राजनीतिक या ऐसे ही समान उद्देश्यों से एक जानबूझ कर की गई विध्वंसक और खतरनाक गतिविधि के रूप में परिभाषित किया जा सकता है। हालांकि यह परिभाषा निर्धारक या सार्वभौमिक रूप से वैध नहीं है।

अधिक संक्षिप्तता की दृष्टि से हमें साइबर आतंकवाद को अधिक विभेदीकृत रूप से और विभिन्न दृष्टिकोणों से देखना आवश्यक है। यदि साइबर आतंकवाद को पारंपरिक आतंकवाद के सामान माना गया तो इसमें केवल वे शामिल होंगे जो संपत्ति या जीवन के लिए खतरा निर्माण करते हैं, और इस दृष्टि से इसकी परिभाषा करते हुए कहा जा सकता है कि यह लक्ष्य के कम्प्यूटरों और सूचना से, विशेष रूप से इंटरनेट के माध्यम से, लाभ प्राप्त करने की गतिविधि है, जिसका उद्देश्य भौतिक क्षति या अधोसंरचना के लिए खतरा पैदा करना होता है।

इस राय से अलग हट कर साइबर आतंकवाद की एक अन्य परिभाषा भी है जिसमें आतंकवादी गुटों और व्यक्तियों द्वारा अपने कार्यक्रम को आगे बढ़ाने के लिए सूचना प्रौद्योगिकी का उपयोग करना शामिल है। इसमें सूचना प्रौद्योगिकी का उपयोग संगठित होने और संजालों इत्यादि के विरुद्ध हमले करने, या सूचनाओं का आदानप्रदान करने और आतंकवादी गतिविधियों को आयोजित करना शामिल है। जब ऊपर बताये गए कृत्य वैचारिक के बजाय आर्थिक कारणों जाते हैं तो उन्हें साइबर अपराध कहा जाता है। जहां तक साइबर आतंकवाद की क्षमताओं का प्रश्न है, तो एक अधिक अचूक वर्णन तीन स्तरों में विभाजित हैः

सामान्य - असंरचितः किसी अन्य व्यक्ति द्वारा निर्मित साधनों का उपयोग करते हुए किसी कृत्य की व्यक्तिगत प्रणालियों के विरुद्ध प्राथमिक तोड़ प्राप्त करने की क्षमता। इसके लिए न्यूनतम लक्ष्य विश्लेषण, आदेश और नियंत्रण, या शिक्षा क्षमताओं की आवश्यकता होती है।

उन्नत - संरचितः किसी साइवर आतंकवादी गुट की बहुखण्ड़ीय प्रणालियों या संजालों के विरुद्ध अधिक परिष्कृत हमले करने की क्षमता, और संभवतः तोड़ने के प्राथमिक साधनों को संशोधित करने या निर्माण करने की क्षमता। इसके लिए प्राथमिक लक्ष्य विश्लेषण, आदेश, नियंत्रण और शिक्षा क्षमता की आवश्यकता होती है।

जटिल - समन्वितः किसी संगठन की समन्वित हमले करने की क्षमता, जिनके कारण एकीकृत, बहुजातीय सुरक्षा साधनों (जिनमें कूट लेखन भी शामिल है) में बडे़ पैमाने पर व्यवधान उत्पन्न होता है। परिष्कृत तोड़ साधन निर्मित करने की क्षमता। इन आक्रमणों की सफलता के लिए अत्यंत सक्षम लक्ष्य विश्लेषण, आदेश, नियंत्रण और संगठन शिक्षा क्षमता अनिवार्य है।

3.0 साइबर अपराध के प्रकार

3.1 निजता का उल्लंघन (Privacy violation)

मेरे व्यक्तिगत क्षेत्र में अतिक्रमण नहीं होना चाहिए, यही ‘‘निजता‘‘ की सामान्य संकल्पना है। सूचना प्रौद्योगिकी के उदय ने व्यक्ति के अकेले छोड़ देने के अधिकार और उसकी अनतिक्रांत वैयक्तितता को भयंकर ज़ोखिम में डाल दिया है। एक स्वतंत्र और विशिष्ट संकल्पना के रूप में निजता का अधिकार अपकृत्य कानून के क्षेत्र में शुरू हुआ, जिसके तहत निजता के अवैध उल्लंघन के परिणामस्वरूप एक नई कार्रवाई के कारण को मान्यता प्राप्त हुई। हाल के समय में इस अधिकार ने एक संवैधानिक दर्जा प्राप्त कर लिया है, जिसके उल्लंघन के परिणामस्वरूप संबंधित कानूनों के तहत दीवानी और आपराधिक, दोनों प्रकार के परिणाम भुगतने पड़ सकते हैं।

जीवन की सघनता और जटिलता ने दुनिया से कुछ समय के लिए दूर रहना आवश्यक बना दिया है। संस्कृत के परिष्कृत प्रभाव के तहत मनुष्य प्रचार के प्रति संवेदनशील बन गया है, अतः व्यक्ति के लिए एकांत और निजता अनिवार्य हो गए हैं।

आधुनिक उद्यमिता और आविष्कारों ने, मनुष्य की निजता पर अतिक्रमण के माध्यम से उसे ऐसे मानसिक पीड़ा और क्लेश दिए हैं, जो शायद किसी शारीरिक चोट से भी कहीं अधिक तीव्र हैं। निजता का अधिकार जीवन और व्यक्तिगत स्वतंत्रता के अधिकार का एक भाग है, जो भारतीय संविधान के अनुच्छेद 21 में अंतर्निहित है। सूचना प्रौद्योगिकी के उदय के साथ निजता के अधिकार की पारंपरिक संकल्पना में नए आयाम जुडे़ हैं, जिनके लिए एक नए न्यायिक दृष्टिकोण की आवश्यकता है। इस चुनौती का सामना करने के लिए हम सूचना प्रौद्योगिकी अधिनियम, 2000 का संदर्भ लेते हैं। इस अधिनियम के विभिन्न प्रावधान नागरिकों के ऑनलाइन निजता के अधिकारों का उपयुक्त संरक्षण करते हैं। कुछ ऐसे कृत्यों को अपराधों और उल्लंघन के रूप में निरूपित किया गया है, जिनकी नागरिकों के निजता के अधिकारों का अतिक्रमण करने की प्रवृत्ति है।

3.2 गोपनीय सूचना विनियोजन और आंकड़ों की चोरी (Secret information appropriation and data theft)

आज प्रत्येक व्यापारी संगठन और सरकारी विभाग में कागज आधारित डेटा अपनी प्रासंगिकता खोता जा रहा है, या इसे इलेक्ट्रॉनिक माध्यम से समर्थन प्रदान किया जा रहा है। सभी डेटा कंप्यूटर संजालों पर संग्रहित किया जाता है। सरकार के बहुमूल्य रहस्यों, निजी व्यक्तियों और सरकार और उसके अभिकरणों के डेटा के विनियोजन के लिए सूचना प्रौद्योगिकी का दुरूपयोग किया जा सकता है। सरकार के स्वामित्व वाले कंप्यूटर संजाल में रक्षा और अन्य महत्वपूर्ण रहस्यों से संबंधित सूचनाएं और जानकारियां हो सकती हैं, जो सरकार अन्यथा किसी के साथ साझा करना नहीं चाहेगी। साइबर अपराधी या साइबर आतंकवादी संपत्ति के विनाश सहित अपनी अन्य गतिविधियों को सुविधाजनक बनाने के लिए ऐसे डेटा को ही लक्ष्य बना सकते हैं।

आर. के. डालमिया बनाम दिल्ली प्रशासन, 1962 के मामले में सर्वोच्च न्यायालय ने माना कि भारतीय दंड़ संहिता (I.P.C.) में ‘‘संपत्ति‘‘ शब्द का उपयोग केवल ‘‘चल संपत्ति‘‘ की अभिव्यक्ति की तुलना में कहीं अधिक व्यापक अर्थ में किया गया है। और ऐसा कोई उचित कारण नजर नहीं आता कि ‘‘संपत्ति‘‘ शब्द का अर्थ केवल चल संपत्ति तक ही सीमित क्यों रखा जाए, जबकि इसका उपयोग बिना किसी विशिष्टता के किया गया है। क्या भारतीय दंड़ संहिता के विशिष्ट अनुच्छेद में परिभाषित किया गया अपराध किसी विशिष्ट प्रकार की संपत्ति के संबंध में ही किया जा सकता है, यह ‘‘संपत्ति‘‘ शब्द की व्याख्या पर निर्भर नहीं करेगा बल्कि यह इस तथ्य पर निर्भर करेगा कि क्या उस विशिष्ट प्रकार की संपत्ति को उस अनुच्छेद के तहत आने वाले कृत्यों के तहत समाविष्ट किया जा सकता है।

3.3 ई-शासन आधार का विध्वंस

लोगों की बेहतर ढ़ंग से सेवा करने के लिए विश्व भर की सरकारों द्वारा ई-शासन पहलों की शुरुआत की गई है, जिनमें भारत भी शामिल है। ई-शासन का उद्देश्य है नागरिकों का सरकारी कार्यालयों के साथ संबंध परेशानी मुक्त बनाना, और मुक्त और पारदर्शी ढ़ंग से सूचनाएं साझा करना। यह सूचना के अधिकार को और अधिक अर्थपूर्ण वास्तविकता बनाता है। हालांकि उचित ऑनलाइन सुरक्षा उपायों के बिना ई-शासन का क्रियान्वयन सभी संबंधित पक्षों के लिए एक बड़ा और गंभीर खतरा निर्मित करता है, क्योंकि साइबर अपराधी ऐसी व्यवस्था को नष्ट कर सकते हैं।

3.4 सेवाओं का वितरित इंकार हमला (डीडीओएस)

सरकार के इलेक्ट्रॉनिक ठिकानों पर अधिक बोझ डालने के लिए साइबर अपराधी सेवाओं के वितरित इंकार की पद्धति का भी उपयोग कर सकते हैं। यह कार्य पहले कुछ अरक्षित कम्प्यूटर्स पर वायरस आक्रमण के माध्यम से संक्रमित करके, और फिर उनपर नियंत्रण स्थापित करके संभव बनाया जाता है। एक बार नियंत्रण प्राप्त हो जाने के बाद उनमें अपराधियों/आतंकवादियों द्वारा किसी भी स्थान से हेराफेरी की जा सकती है। इसके पश्चात नई संक्रमित कम्प्यूटर्स को इतनी बड़ी संख्या में जानकारी मांगने या जानकारी भेजने के लिए उपयोग किया जाता है, कि पीड़ित का सर्वर नष्ट हो जाता है। साथ ही, इस अनावश्यक इंटरनेट यातायात के कारण वैध यातायात का सरकार के या उसके अभिकरणों के कम्प्यूटर्स तक पहुंचने का मार्ग प्रतिबंधित हो जाता है। इसके कारण सरकार और उसके अभिकरणों के भारी वित्तीय और सामरिक हानि उठानी पड़ती है।

यहां यह बात ध्यान देने योग्य है कि एक अकेले होस्ट पर आक्रमण करने के लिए एक ही समय में हजारों की संख्या में जोखिम में डालने वाले कम्प्यूटर्स का उपयोग किया जा सकता है, और इस प्रकार उसका इलेक्ट्रॉनिक अस्तित्व वास्तविक और वैध नागरिकों और अंतिम उपयोगकर्ताओं के लिए अदृश्य बना दिया जाता है। इस संदर्भ में कानून पूरी तरह से स्पष्ट है।

3.5 संजाल क्षति और रुकावटें (Network damage and disruptions)

साइबर अपराधियों की गतिविधियों का मुख्य उद्देश्य है संजालों को क्षतिग्रस्त करना और उनमें रुकावटें पैदा करना। यह गतिविधि सुरक्षा अभिकरणों का ध्यान कुछ समय के लिए भटका सकती है, और इस प्रकार आतंकवादियों को अतिरिक्त समय मिल जाता है और उनका काम अपेक्षाकृत आसान हो जाता है। इस प्रक्रिया में कंप्यूटर से छेड़छाड़, वायरस आक्रमण, तोड़ इत्यादि गतिविधियों का संयोजन शामिल हो सकता है।

4.0 भारत में साइबर कानून

आश्चर्यजनक रूप से काफी लंबे समय तक साइबर सुरक्षा को भारत में अधिक महत्त्व नहीं दिया गया। भारत में ऐसा कोई अधिनियम नहीं था जो निजता के मुद्दों, क्षेत्राधिकार से जुडे़ मुद्दों, बौद्धिक संपत्ति के अधिकारों से जुडे़ मुद्दों और अन्य अनेक न्यायिक प्रश्नों से संबंधित साइबर कानूनों को शासित करता हो। प्रौद्योगिकी के दुरुपयोग की प्रवृत्ति के चलते साइबर विश्व में आपराधिक गतिविधियों को विनियमित करने, और नागरिकों को ऐसे अपराधों के विध्वंस से संरक्षित करने के लिए कठोर सांविधिक कानूनों की आवश्यकता निर्मित हुई। भारत की संसद द्वारा ई-वाणिज्य, ई-शासन, ई-बैंकिंग इत्यादि क्षेत्रों के संरक्षण और साइबर अपराधों के क्षेत्र में जुर्माने और सजा का प्रावधान करने के उद्देश्य से ‘‘सूचना प्रौद्योगिकी अधिनियम, 2000‘‘ अधिनियमित किया गया। इस अधिनियम को बाद में सूचना प्रौद्योगिकी संशोधन अधिनियम, 2008 के रूप में संशोधित किया गया।

4.1 सूचना प्रौद्योगिकी अधिनियम, 2000

इलेक्ट्रॉनिक डेटा अंतर्विनिमय और इलेक्ट्रॉनिक संचार के अन्य माध्यमों से किये जाने वाले लेनदेन को कानूनी मान्यता प्रदान करने के लिए एक अधिनियम, जिसे आमतौर पर ‘‘इलेक्ट्रॉनिक वाणिज्य‘‘ कहा जाता है, जिसमें जानकारी के संचार और संग्रह की कागज आधारित पद्धतियों के इलेक्ट्रॉनिक विकल्पों का उपयोग, सरकारी अभिकरणों के पास दस्तावेजों के इलेक्ट्रॉनिक फाइलिंग शामिल है, साथ ही भारतीय दंड़ संहिता, भारतीय साक्ष्य अधिनियम, 1872, बैंकरों की पुस्तकें साक्ष्य अधिनियम, 1891 और भारतीय रिजर्व बैंक अधिनियम, 1934 में संशोधन और इनसे संबंधित और प्रासंगिक मामले शामिल हैं

इस अधिनियम के मुख्य उद्देश्य और विस्तार निम्नानुसार हैंः

- इलेक्ट्रॉनिक माध्यम या इंटरनेट का उपयोग करके किये गए किसी भी लेनदेन को कानूनी मान्यता प्रदान करना

- कंप्यूटर के माध्यम से किसी भी अनुबंध या समझौते को स्वीकार करने के लिए डिजिटल हस्ताक्षर को कानूनी मान्यता प्रदान करना

- विद्यालय में प्रवेश या रोजगार कार्यालय में पंजीकरण के लिए ऑनलाइन दस्तावेज प्रस्तुत करने के लिए सुविधा प्रदान करना

- सूचना प्रौद्योगिकी अधिनियम, 2000 के अनुसार कोई भी कंपनी अपना डेटा इलेक्ट्रॉनिक स्वरुप में संग्रहित करके रख सकती है

- कंप्यूटर अपराधों की रोकथाम और इंटरनेट उपयोगकर्ताओं की निजता की सुरक्षा करना

- बैंकों और अन्य कंपनियों को अपने खातों से संबंधित पुस्तकें इलेक्ट्रॉनिक स्वरुप में बनाये रखने को मान्यता प्रदान करना

- भारतीय साक्ष्य अधिनियम, 1872, भारतीय बैंकरों की पुस्तकें साक्ष्य अधिनियम, 1891 और भारतीय रिजर्व बैंक अधिनियम, 1934 में उपयुक्त संशोधन करना।

विस्तारः निम्नलिखित को छोड़कर प्रत्येक इलेक्ट्रॉनिक सूचना और जानकारी सूचना प्रौद्योगिकी अधिनियम, 2000 के विस्तार के दायरे में हैः

- इलेक्ट्रॉनिक माध्यम से न्यास के लिए किये गए सत्यापन पर सूचना प्रौद्योगिकी अधिनियम, 2000 लागू नहीं है। इसके लिए भौतिक सत्यापन अनिवार्य है।

- किसी व्यक्ति द्वारा किये गए वसीयतनामे पर किये गए इलेक्ट्रॉनिक सत्यापन पर भी सूचना प्रौद्योगिकी अधिनियम, 2000 लागू नहीं है। इसके लिए दो गवाहों की उपस्थिति में भौतिक सत्यापन अनिवार्य है।

- किसी अचल संपत्ति के विक्रय अनुबंध पर।

- इलेक्ट्रॉनिक दस्तावेज के माध्यम से संपत्ति के मुखत्यारनामे के लिए सत्यापन प्रदान करना भी संभव नहीं है।

अधिनियम के महत्वपूर्ण प्रावधान निम्नानुसार हैं (उप शीर्षकों के साथ सूचीबद्ध किये गए हैं)

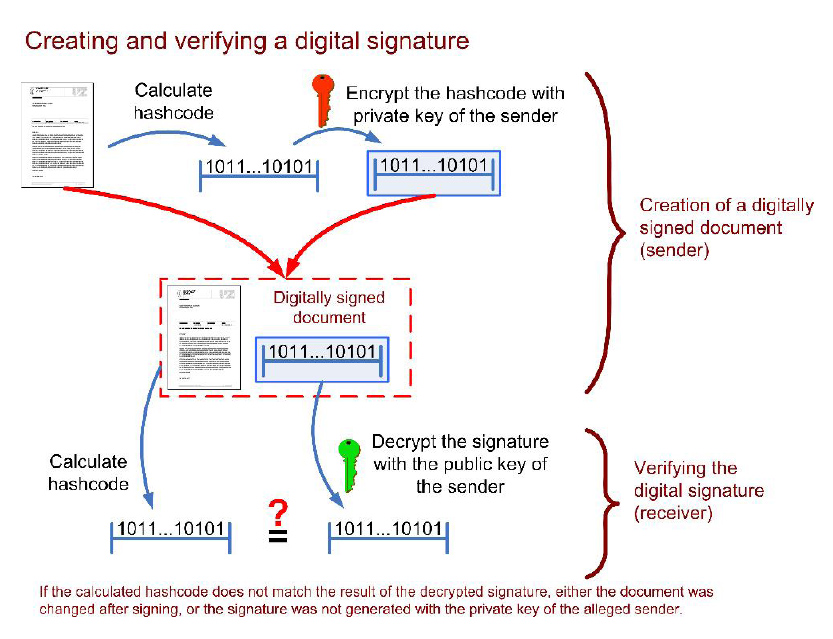

- अध्याय II: इलेक्ट्रॉनिक दास्तावेजों का अधिप्रमाणन - इस अनुच्छेद के प्रावधानों के तहत कोई भी अभिदाता इलेक्ट्रॉनिक दस्तावेजों को अपने डिजिटल हस्ताक्षर के तहत अधिप्रमाणित कर सकता है। इलेक्ट्रॉनिक दस्तावेज का अधिप्रमाणन असंयमित गोपन प्रणाली और हैश प्रकार्य का उपयोग करके किया जायेगा, जो मूल इलेक्ट्रॉनिक दस्तावेज को आवृत्त करके एक अन्य इलेक्ट्रॉनिक दस्तावेज में परिवर्तित कर देते हैं।

- अध्याय III: इलेक्ट्रॉनिक शासन - इलेक्ट्रॉनिक दस्तावेजों को कानूनी मान्यता, डिजिटल हस्ताक्षरों को कानूनी मान्यता, सरकार और उसके अभिकरणों में इलेक्ट्रॉनिक दस्तावेजों और डिजिटल हस्ताक्षरों का उपयोग, इलेक्ट्रॉनिक दस्तावेजों का प्रतिधारण, नियमों, विनियमों इत्यादि का इलेक्ट्रॉनिक राज-पत्र में प्रकाशन, डिजिटल हस्ताक्षर के संबंध में राज्य सरकार को नियम बनाने का अधिकार।

- अध्याय IV: इलेक्ट्रॉनिक दस्तावेजों का गुणारोपण, पावती और प्रेषण - इलेक्ट्रॉनिक दस्तावेजों का गुणारोपण, प्राप्ति की पावती, प्रेषण का समय एवं स्थान।

- अध्याय V: सुरक्षित इलेक्ट्रॉनिक दस्तावेज और सुरक्षित डिजिटल हस्ताक्षर - सुरक्षित इलेक्ट्रॉनिक दस्तावेज, सुरक्षित डिजिटल हस्ताक्षर, सुरक्षा प्रक्रियाएं।

- अध्याय VI: प्रमाणित करने वाले प्राधिकारियों के विनियम। नियंत्रक और अन्य अधिकारियों की नियुक्ति, नियंत्रक के कार्य, प्रमाणित करने वाले विदेशी प्राधिकारियों की पहचान, नियंत्रक संग्राहक के रूप में कार्य करेगा, डिजिटल हस्ताक्षर प्रमाणपत्र जारी करने की अनुज्ञप्ति, अनुज्ञप्ति के लिए आवेदन, अनुज्ञप्ति का नूतनीकरण, अनुज्ञप्ति प्रदान करने या खारिज करने की प्रक्रिया, अनुज्ञप्ति का निलंबन, अनुज्ञप्ति के निलंबन या प्रतिसंहरण की सूचना, प्रत्यायोजित करने का अधिकार, उल्लंघन का अन्वेषण करने का अधिकार, कंप्यूटर या डेटा तक अधिगम्यता, प्रमाणीकरण करने वाले प्राधिकारी को कुछ प्रक्रियाओं का पालन करना है, प्रमाणीकरण करने वाले प्राधिकारी को अधिनियम का अनुपालन सुनिश्चित करना है, इत्यादि। अनुज्ञप्ति का प्रदर्शन, अनुज्ञप्ति का समर्पण, प्रकटन।

- अध्याय VII: डिजिटल हस्ताक्षर - प्रमाणीकरण करने वाले प्राधिकारी को डिजिटल हस्ताक्षर प्रमाणपत्र जारी करना है, डिजिटल हस्ताक्षर प्रमाणपत्र जारी होने पर अभ्यावेदन, डिजिटल हस्ताक्षर प्रमाणपत्र का निलंबन, डिजिटल हस्ताक्षर प्रमाणपत्र का प्रतिसंहरण, निलंबन या प्रतिसंहरण की सूचना।

- अध्याय VIII: अभिदाताओं के कर्तव्य - कुंजी युग्म बनाना, डिजिटल हस्ताक्षर की स्वीकृति, निजी कुंजी का नियंत्रण

- अध्याय IX: दंड और न्याय निर्णयन - कंप्यूटर, कंप्यूटर प्रणाली इत्यादि की क्षति के लिए दंड, सूचना विवरण इत्यादि प्रस्तुत करने में विफलता के लिए दंड, अवशिष्ट दंड, न्याय निर्णयन का अधिकार, न्याय निर्णयन अधिकारी द्वारा ध्यान में रखे जाने वाले कारक

- अध्याय X: साइबर विनियम अपीलीय न्यायाधिकरण - साइबर अपीलीय न्यायाधिकरण की स्थापना, साइबर अपीलीय न्यायाधिकरण का गठन, साइबर अपीलीय न्यायाधिकरण के पीठासीन अधिकारी के रूप में नियुक्ति के लिए आवश्यक योग्यताएं, अपीलीय न्यायाधिकरण के गठन संबंधी आदेश अंतिम होंगे और वे इसकी प्रक्रियाओं को रद्द नहीं करेंगे, अपीलीय न्यायाधिकरण के समक्ष की जाने वाली अपीलें, साइबर अपीलीय न्यायाधिकरण की प्रक्रियाएं और इसके अधिकार, न्यायिक प्रतिनिधित्व का अधिकार, दीवानी न्यायालय को क्षेत्राधिकार प्राप्त नहीं होगा, उच्च न्यायालय में अपील, उल्लंघनों का प्रशमन, जुर्माने की वसूली

- अध्याय XI: अपराध - कंप्यूटर के स्रोत दस्तावेजों के साथ छेडछाड, कंप्यूटर प्रणाली को तोडना, इलेक्ट्रॉनिक माध्यम में अश्लील जानकारी का प्रकाशन, नियंत्रक के निर्देश देने के अधिकार, जानकारी को विगूढ करने के लिए नियंत्रक द्वारा अभिदाता को दिए जाने वाले निर्देश, संरक्षित प्रणालियां, मिथ्या प्रस्तुति के लिए दंड, गोपनीयता और निजता के उल्लंघन के लिए दंड, कुछ स्थितियों में गलत डिजिटल हस्ताक्षरों का प्रकाशन, धोखाधडी के उद्देश्य से प्रकाशन, भारत के बाहर किये गए अपराधों और उल्लंघनों पर भी अधिनियम लागू होगा, कुर्की, दंड या कुर्की अन्य दंडों में हस्तक्षेप नहीं करेंगी, अपराधों के अन्वेषण का अधिकार

- अध्याय XII: कुछ मामलों में नेटवर्क सेवा प्रदाताओं का दायित्व नहीं होगा - कुछ नेटवर्क सेवा प्रदाता उत्तरदायी नहीं होंगे, पुलिस अधिकारी और अन्य अधिकारियों के प्रवेश, तलाशी इत्यादि के अधिकार, अधिनियम का अधिभावी प्रभाव होगा, नियंत्रक, उप-नियंत्रक और सहायक नियंत्रक लोक सेवक माने जायेंगे, निर्देश देने के अधिकार, साफ नियत से किये गए कार्यों के संबंध में संरक्षण, कंपनियों द्वारा किये गए अपराध, कठिनाइयों का निवारण, केंद्र सरकार के नियम बनाने के अधिकार, इत्यादि।

[ हमारे व्याख्यान की दृष्टि से अध्याय ग्प् रोचक है। अधिनियम से एक उद्धरण नीचे दिया गया है।

(Source http://www.dot.gov.in/sites/default/files/itbill2000_0.pdf)

जो भी व्यक्ति समझ के साथ या जानबूझ कर कंप्यूटर, कंप्यूटर प्रोग्राम, कंप्यूटर प्रणाली या कंप्यूटर नेटवर्क द्वारा उपयोग किये जा रहे कंप्यूटर स्रोत कूट को छिपाता है, या उसमे परिवर्तन करता है, या जानबूझ कर किसीको छिपाने, नष्ट करने या परिवर्तन करने के लिए प्रेरित करता है, जबकि उस समय प्रचलित कानून द्वारा कंप्यूटर स्रोत कूट बनाये रखना है, तो ऐसे व्यक्ति को तीन वर्ष तक के कारावास की सजा हो सकती है, या उसे दो लाख रुपये तक का जुर्माना किया जा सकता है, या दोनों ही हो सकते हैं।

स्पष्टीकरणः इस अनुच्छेद के प्रयोजन से ‘‘कंप्यूटर स्रोत कूट‘‘ का अर्थ है प्रोग्राम्स का सूचीकरण, कंप्यूटर आदेश, या किसी भी स्वरुप में कंप्यूटर संसाधन की रचना, विन्यास और प्रोग्राम विश्लेषण। ]

सूचना प्रौद्योगिकी अधिनियम, 2000 के लाभों की त्वरित सूची

- भारत में ई-वाणिज्य को प्रोत्साहित करने में सहायक - इलेक्ट्रॉनिक लेनदेन में कुंजी में विश्वास

- ईमेल वैध है - यह व्यापारियों और ग्राहकों में विश्वास पैदा करेगा और परिचालन को सुविधापूर्ण बनाएगा

- डिजिटल हस्ताक्षर वैध हैं - अनुबंधों, कर भुगतान इत्यादि के लेनदेन को औपचारिक बनाने की दिशा में एक बड़ा दूरगामी कदम

- क्रेडिट कार्ड के माध्यम से किया गया भुगतान वैध है - यह दूरस्थ क्षेत्रों सहित भारत भर में व्यापार को और अधिक बढ़ावा देगा

- ऑनलाइन अनुबंध वैध है - इस प्रकार पारंपरिक व्यापार की सीमाओं में वृद्धि होगी

और सबसे ऊपर, भारतीय कानून की नजर में वैधता अत्यंत आवश्यक थी, जो सूचना प्रौद्योगिकी अधिनियम, 2000 ने प्रदान की है।

निगमित व्यापारों को बढ़ावाः प्रमाणीकरण प्राधिकारी द्वारा डिजिटल हस्ताक्षर प्रमाणपत्र जारी होने के बाद भारतीय निगम अपने व्यापार में उस हद तक वृद्धि कर सकते हैं जिसकी पूर्व में कभी कल्पना भी नहीं की जा सकती थी।

साइबर अपराधों के लिए अधिक दंडः कानून को साइबर अपराधों के लिए भारी दंड देने का अधिकार प्राप्त है। यह इस प्रकार के अपराध करने के लिए लोगों की प्रसरण प्रवृत्ति पर लगाम लगाने की उम्मीद है, क्योंकि इससे पहले (साइबर) कानून का किसी प्रकार का भय नहीं था।

सूचना प्रौद्योगिकी अधिनियम, 2000 के दोष

- इस कानून में प्रतिलिप्याधिकार के अतिक्रमण को शामिल नहीं किया गया है। भारत में यह एक बड़ा मुद्दा है।

- प्रक्षेत्र नामों के लिए किसी प्रकार का संरक्षण नहीं है। अतः अनधिकृत अधिग्रहण करने वालों के लिए काफी सुविधा हो सकती है।

- यह अधिनियम मुखत्यारनामे, न्यासों और वसीयतनामों पर लागू नहीं है।

- कराधान पर यह अधिनियम खामोश है।

- इलेक्ट्रॉनिक दस्तावेजों पर मुद्रांक शुल्क के भुगतान का कोई प्रावधान इस अधिनियम में नहीं है।

4.1.1 सूचना प्रौद्योगिकी संशोधन अधिनियम, 2008 (आईटी अधिनियम 2008)

यह भारत के सूचना प्रौद्योगिकी अधिनियम (आईटी अधिनियम 2008) में एक बड़ा परिवर्धन है। सूचना प्रौद्योगिकी संशोधन अधिनियम भारतीय संसद द्वारा अक्टूबर 2008 में पारित किया गया और पारित होने के एक वर्ष बाद यह प्रभावशाली हुआ। इस अधिनियम को भारतीय कंप्यूटर आपातकालीन प्रतिक्रिया दल (CERT-in) द्वारा प्रशासित किया जाता है। मूल अधिनियम का विकास सूचना प्रौद्योगिकी के संवर्धन, ई-वाणिज्य के विनियमन, ई-शासन के सरलीकरण और साइबर अपराधों की रोकथाम के लिए किया गया था। इस अधिनियम का लक्ष्य भारत की ऐसी आतंरिक सुरक्षा पद्धतियों को मजबूत करने का भी था जो वैश्विक परिप्रेक्ष्य में देश की सेवा करने में सक्षम हों। संशोधन का निर्माण ऐसे मुद्दों को संबोधित करना था जिन्हें संबोधित करने में मूल अधिनियम सक्षम नहीं था, साथ ही इसका उद्देश्य मूल अधिनियम पारित होने के बाद हुए सूचना प्रौद्योगिकी के विकास और संबंधित सुरक्षा चिंताओं को समाविष्ट करने का भी था।

संशोधन में किये गए परिवर्तनों में निम्न परिवर्तन शामिल थेः ‘‘संचार उपकरण‘‘ जैसे शब्दों को पुनः परिभाषित करना ताकि वर्तमान उपयोग को प्रतिबिंबित किया जा सके; इलेक्ट्रॉनिक हस्ताक्षरों और अनुबंधों को विधिमान्य बनाना; जिस आईपी पते के माध्यम से सामग्री में प्रवेश या सामग्री का वितरण किया गया है उसके स्वामी को संबंधित सामग्री के लिए उत्तरदायी बनाना य और निगमों को प्रभावी डेटा सुरक्षा पद्धतियों के क्रियान्वयन और उनके उल्लंघनों के लिए उत्तरदायी बनाना।

4.2 भारतीय दंड संहिता, 1860 (Indian Penal Code, 1860)

भारतीय दंड संहिता में ‘इलेक्ट्रॉनिक‘ शब्द की प्रविष्टि करके इसमें संशोधन किया गया है, जिसके माध्यम से इलेक्ट्रॉनिक दस्तावेजों को भौतिक अभिलेखों और दस्तावेजों के समकक्ष बना दिया गया है। अभिलेखों में गलत प्रविष्टि या गलत दस्तावेजों इत्यादि से निपटने वाले अनुच्छेदों (उदाहरणार्थ, 192, 204, 463, 464, 468 से 470, 471, 474, 476 इत्यादि) को उसके बाद ‘इलेक्ट्रॉनिक अभिलेख और इलेक्ट्रॉनिक दस्तावेज‘ के रूप में संशोधित किया गया है, और इस प्रकार इन्हें भारतीय दंड संहिता के दायरे में लाया गया है। अब किसी भी अपराध में भौतिक दस्तावेजों या अभिलेखों में धोखाधड़ी या गलत प्रविष्टियों के कृत्यों के दौरान इलेक्ट्रॉनिक अभिलेखों या दस्तावेजों को भौतिक अभिलेखों या दस्तावेजों का ही दर्जा प्राप्त है। उपरोक्त संशोधन के बाद इनमें से किसी भी या दोनों कानूनों के तहत साक्ष्य और/या दंड को शामिल करने और सिद्ध करने के लिए अन्वेषण अभिकरण मामले ध् आरोप-पत्र दायर करते समय अनुच्छेद 463, 464, 468, और 469 के तहत भारतीय दंड संहिता के संबंधित अनुच्छेद का उल्लेख करते हैं साथ ही इस बात का भी उल्लेख करते हैं कि इन्हें अनुच्छेद 43 और 66 के तहत सूचना प्रौद्योगिकी अधिनियम/सूचना प्रौद्योगिकी संशोधन अधिनियम के साथ पढ़ा जाए।

4.3 भारतीय साक्ष्य अधिनियम, 1872 (Indian Evidence Act, 1872)

सूचना प्रौद्योगिकी अधिनियम के अधिनियमन से पहले न्यायालयों में प्रस्तुत किये जाने वाले सभी साक्ष्य भौतिक स्वरुप में ही हुआ करते थे। सूचना प्रौद्योगिकी अधिनियम के बाद अब इलेक्ट्रॉनिक अभिलेखों और दस्तावेजों को भी मान्यता प्रदान की गई है। भारतीय साक्ष्य अधिनियम के परिभाषा वाले भाग में संशोधन किया गया और इसमें ‘इलेक्ट्रॉनिक अभिलेखों सहित सभी दस्तावेज‘ वाक्य को प्रतिस्थापित किया गया। सूचना प्रौद्योगिकी अधिनियम में उपयोग किये गए ‘डिजिटल हस्ताक्षर‘, ‘सुरक्षित इलेक्ट्रॉनिक अभिलेख‘ ‘सूचना‘ जैसे शब्दों को भी भारतीय साक्ष्य अधिनियम में प्रविष्ट किया गया ताकि उन्हें अधिनियम के तहत साक्ष्य के भाग के रूप में महत्त्व प्राप्त हो सके। अधिनियम के अनुच्छेद 65 बी में अंतर्निहित इलेक्ट्रॉनिक अभिलेखों को साक्ष्य के रूप में ग्राह्यता के रूप में मान्य करने को एक महत्वपूर्ण संशोधन के रूप में देखा गया।

4.4 बैंकरों की पुस्तकें साक्ष्य अधिनियम, 1891 (The Bankers' Books Evidence (BBE) Act 1891)

सूचना प्रौद्योगिकी अधिनियम पारित होने से पहले न्यायालय के समक्ष साक्ष्य के रूप में प्रस्तुत करने के लिए बैंकों को मूल खाते बही या अन्य भौतिक रजिस्टर या दस्तावेज प्रस्तुत करने होते थे। सूचना प्रौद्योगिकी अधिनियम पारित होने के बाद बैंकरों की पुस्तकें साक्ष्य अधिनियम के परिभाषा भाग को निम्न प्रकार से संशोधित किया गया ‘‘बैंकरों की पुस्तकों में खाता बही, दैनिक पुस्तकें, रोकड़ बही, खाता पुस्तकें, और बैंकों के सामान्य कामकाज में उपयोग की जाने वाली सभी पुस्तकें, चाहे वे लिखित रूप में हों या लॉपी, डिस्क, टेप, या इलेक्ट्रो-चुंबकीय डेटा संग्रहण माध्यम में रखे गए डेटा के मुद्रित अभिलेख के रूप में हों, शामिल हैं।‘‘ जब पुस्तकों में लॉपी, डिस्क, टेप इत्यादि का समावेश हो तो संबंधित प्रविष्टि का मुद्रित अभिलेख, प्रावधानों के अनुसार, मुख्य लेखापाल या शाखा प्रबंधक द्वारा यह प्रमाणित करने के लिए कि यह उसी प्रविष्टि का मुद्रित अभिलेख है या उसी की प्रतिलिपि है; और (बी) कंप्यूटर प्रणाली के प्रभारी व्यक्ति द्वारा कंप्यूटर प्रणाली के एक संक्षिप्त वर्णन और यह दर्शाने के लिए कि दर्ज किया गया डेटा केवल अधिकृत प्राधिकारी द्वारा ही प्रविष्ट किया गया है, किये गए सुरक्षा उपायों के विवरण के साथ एक प्रमाणपत्र संलग्न होना चाहिए; और डेटा में अनधिकृत परिवर्तन को रोकने या खोजने, या प्रणाली की विफलता के कारण खोए डेटा को पुनर्प्राप्त करने के लिए किये गए सुरक्षा उपायों का उल्लेख होना चाहिए। बैंकरों की पुस्तकें साक्ष्य अधिनियम के प्रावधानों में किये गए उपरोक्त संशोधन ने साक्ष्य के दौरान कंप्यूटर प्रणाली से प्राप्त मुद्रित अभिलेखों और अन्य इलेक्ट्रॉनिक दस्तावेजों को वैध दस्तावेजों के रूप में मान्यता प्रदान की, बशर्ते कि ऐसे मुद्रित अभिलेखों या इलेक्ट्रॉनिक दस्तावेजों के साथ उपरोल्लिखित प्रमाणपत्र संलग्न हो।

सूचना प्रौद्योगिकी अधिनियम में शामिल नहीं किये गए मुद्देः सूचना प्रौद्योगिकी अधिनियम और सूचना प्रौद्योगिकी संशोधन अधिनियम देश की प्रौद्योगिकी उन्नति के पहले युगांतकारी और मील का पत्थर साबित होने वाले कदम हैं; फिर भी विद्यमान कानून अपर्याप्त है। अभी भी साइबर अपराधों से जुडे़ हुए अनेक मुद्दे अनछुए रह गए हैं।

प्रादेशिक क्षेत्राधिकार एक प्रमुख मुद्दा है जिसे सूचना प्रौद्योगिकी अधिनियम और सूचना प्रौद्योगिकी संशोधन अधिनियम में संतोषजनक रूप से संबोधित नहीं किया गया है। क्षेत्राधिकार का उल्लेख अनुच्छेद 46, 48, 57 और 61 में न्याय निर्णयन प्रक्रिया के संदर्भ में और इससे जुडी अपीलीय प्रक्रिया के संदर्भ में किया गया है, और एक बार फिर से इसका उल्लेख पुलिस अधिकारियों के प्रवेश, और सार्वजनिक स्थान पर साइबर अपराधों की तलाशी लेने के भाग के रूप में अनुच्छेद 80 में किया गया है। चूंकि साइबर अपराध मूल रूप से कंप्यूटर आधारित अपराध होते हैं, अतः यदि आरोपी द्वारा दूर किसी अन्य राज्य में बैठे किसी व्यक्ति का मेल तोडा जाता है तो परिज्ञान लेने वाले संबंधित पुलिस स्टेशन का निर्धारण कठिन हो जाता है। यह भी देखा गया है कि जांचकर्ता क्षेत्राधिकार के आधार पर अक्सर ऐसी शिकायतों को स्वीकार करने से बचते हैं। चूंकि साइबर अपराध भौगोलिक दृष्टि से विवादस्पद, सीमाविहीन, प्रदेश मुक्त, और आमतौर पर अनेक प्रादेशिक क्षेत्रधिकारों पर फैले होते हैं। अतः इस दिशा में सभी संबंधित व्यक्तियों को उचित प्रशिक्षण प्रदान किया जाना आवश्यक है।

साक्ष्य को संरक्षित करना रखना भी एक बड़ा मुद्दा है। यह स्वाभाविक ही है कि सूचना प्रौद्योगिकी अधिनियम के तहत मामला दायर करते समय अक्सर आवश्यक साक्ष्यों के नष्ट होने की संभावना काफी अधिक होती है, क्योंकि संभव है कि साक्ष्य अन्यत्र किसी कंप्यूटर प्रणाली में विद्यमान हों, या किसी मध्यस्थ के कंप्यूटर में विद्यमान हों, और कभी-कभी तो साक्ष्य विरोधी पक्ष की कंप्यूटर प्रणाली में भी विद्यमान हो सकते हैं।

हालांकि फिर भी देश के अधिकांश साइबर अपराधों को सूचना प्रौद्योगिकी अधिनियम या सूचना प्रौद्योगिकी संशोधन अधिनियम के तुलनात्मक अनुच्छेदों के साथ पढे़ जाने वाले भारतीय दंड संहिता के संबंधित अनुच्छेदों के तहत लाया गया है, जो अन्वेषण करने वाले अभिकरणों की स्थिति को काफी संतोषजनक बनाता है, कि यदि मामले का सूचना प्रौद्योगिकी अधिनियम वाला भाग खो भी जाता है फिर भी आरोपी मामले के भारतीय दंड संहिता वाले भाग से बच नहीं सकता।

अपनी साइबर सुरक्षा के प्रति गंभीरता की दृढता को प्रदर्शित करने के लिए भारत ने साइबर सुरक्षा नीति, 2013 का भी निर्माण किया है। हालांकि भारत सरकार द्वारा किये गए इन सभी प्रयासों के बावजूद अभी भी भारत में साइबर सुरक्षा की स्थिति काफी खराब अवस्था में है।

5.0 भारत में साइबर अपराधों की घटनाएं

5.1 साइबरस्टॉकिंग (Cyberstalking)

तथ्यः किसी श्रीमती आर के ने पुलिस में एक व्यक्ति के विरुद्ध शिकायत की कि वह डब्लू डब्लू डब्लू मिर्क डॉट कॉम नामक वेबसाइट पर इंटरनेट पर चौट करने के लिए उनकी पहचान का उपयोग कर रहा था, जो लगातार चार दिन से अधिकांश दिल्ली चौनल पर हो रहा था।

श्रीमती आर के ने आगे यह भी शिकायत की कि वह व्यक्ति उनके नाम का उपयोग करके नेट पर चौट कर रहा था और उनका पता दे रहा था और अश्लील भाषा का इस्तेमाल कर रहा था। वे व्यक्ति जानबूझ कर अन्य चौट करने वाले व्यक्तियों को उनका टेलीफोन नंबर भी दे रहा था और उन्हें रितु कोहली को बेवक्त फोन करने के लिए भी उकसा रहा था। इसका परिणाम यह हुआ कि श्रीमती आर के को अधिकतर बेवक्त तीन दिन में कुवैत, कोचीन, मुंबई और अहमदाबाद जैसे दूर-दूर के स्थानों से लगभग 40 फोन आये। इन फोन कॉल्स ने उनके निजी जीवन और मानसिक शांति में काफी उथलपुथल मचा दी थी, और उन्होंने इस घटना की सूचना पुलिस को देने का निर्णय लिया।

इसके अन्वेषण की जिम्मेदारी दिल्ली पुलिस को दी गई। आई पी पतों पर नजर रखी गई, और पुलिस ने इस संपूर्ण मामले की जांच की और अंततः इस शिकायत के आधार पर मनीष कथूरिया को गिरतार किया। मनीष ने अपना अपराध स्वीकार कर लिया और उसे गिरतार कर लिया गया।

कार्रवाईः भारतीय दंड संहिता के अनुच्छेद 509 के तहत मनीष के विरुद्ध मामला दर्ज किया गया। परंतु सूचना प्रौद्योगिकी अधिनियम के तहत कोई कार्रवाई नहीं की गई।

5.2 भयादोहन (ब्लैकमेलिंग)

तथ्यः एक दुबई स्थित अनिवासी भारतीय को एक गुमनाम महिला द्वारा इंटरनेट पर फुसलाया गया। उसका प्रेम और विश्वास अर्जित करने के बाद उसने उसे यह कह कर ब्लैकमेल करना शुरू कर दिया कि जिस पहली महिला के साथ उस अनिवासी भारतीय ने दोस्ती की थी उसने आत्महत्या कर ली थी और पुलिस मामले की जांच कर रही थी और उस अनिवासी भारतीय के बारे में जानकारियां मांग रही थी। आरोपी महिला ने उस व्यक्ति को केंद्रीय जांच ब्यूरो, कोलकाता उच्च न्यायालय, न्यूयॉर्क पुलिस और पंजाब विश्वविद्यालय इत्यादि से प्राप्त जाली पत्रों की प्रतिलिपियां भी भेजीं। उस समय तक उस अनिवासी भारतीय व्यक्ति द्वारा आरोपी महिला को लगभग 1.25 करोड रुपये का भुगतान भी किया जा चुका था।

इसकी जांच महाराष्ट्र पुलिस द्वारा की गई थी। अच्छी बात यह थी कि उस अनिवासी भारतीय ने उसके साथ संपर्क करने वाले अपरिचित व्यक्तियों की ओर से प्राप्त किये गए सभी ईमेल सुरक्षित रखे थे। शिकायतकर्ता द्वारा प्राप्त सभी ईमेल्स में अंतः स्थापित आई.पी. पते ने उन ईमेल्स के उद्गम स्थान को उजागर कर दिया। विभिन्न पहचान धारण करने वाला व्यक्ति एक ही व्यक्ति निकला।

कार्रवाईः आरोपी पर सूचना प्रौद्योगिकी अधिनियम के अनुच्छेद 67 के साथ पढे़ जाने वाले भारतीय दंड संहिता के अनुच्छेद 292, 389, 420, 465, 467, 468, 469, 471, और 474 के तहत मामले दर्ज किये गए।

5.3 तोड़ना - अवैध रूप से प्रवेश प्राप्त करना (Hacking)

तथ्यः दो बी.पी.ओ. कर्मचारियों ने पासवर्ड को तोड़ कर अपनी कंपनी की कंप्यूटर प्रणाली में अवैध रूप से प्रवेश प्राप्त कर लिया। उन्होंने एक क्रेडिट कार्ड धारक के बेटे के साथ षड्यंत्र रचा और कार्ड की ऋण सीमा में वृद्धि कर दी और संचार के पते को भी बदल दिया जिससे क्रेडिट कार्ड के विवरण कभी भी असली क्रेडिट कार्ड धारक तक कभी पहुंच ही नहीं पाये। इस प्रकार उन्होंने क्रेडिट कार्ड कंपनी को लगभग 7.2 लाख रुपये का धोखा दिया।

इसकी जांच चेन्नई पुलिस द्वारा की गई। बी पी ओ कंपनी की कंप्यूटर प्रणाली का परीक्षण किया गया और साथ ही कंप्यूटर प्रणाली की लॉग बुक की भी जांच की गई जिसने आरोपियों के अवैध प्रवेश को उजागर कर दिया आरोपियों द्वारा। उपस्थिति रजिस्टर से आरोपियों की उपस्थिति का भी सत्यापन किया गया।

कार्रवाईः भारतीय दंड संहिता के अनुच्छेद 120 (बी), 420, 467, 468, 471 और सूचना प्रौद्योगिकी अधिनियम के अनुच्छेद 66 के तहत आरोप तय किये गए।

5.4 फिशिंग (Phishing)

तथ्यः प्रतिवादी एक प्लेसमेंट एजेंसी संचालित करते थे जो ‘‘भर्तियों के लिए मनवाकर आवेदकों की खोज‘‘ और विभिन्न भर्तियां करते थे। आवेदकों की खोज के लिए उपयोग किये जाने के लिए व्यक्तिगत जानकारी प्राप्त करने के लिए प्रतिवादी नैसकॉम के नाम से मेल बनाते थे और उन्हें तीसरे पक्षों को भेजते थे।

कार्रवाईः निषेधाज्ञा (एंटोन स्तंभ आदेश) और 16 लाख रुपये क्षतिपूर्ति - सूचना प्रौद्योगिकी अधिनियम के तहत कुछ नहीं।

मामला कानूनः नेशनल एसोसिएशन ऑफ सॉफ्टवेयर एंड सर्विस कम्पनीज बनाम अजय सूद एवं अन्य, इसका निर्णय दिल्ली उच्च न्यायालय द्वारा 2005 में दिया गया था।

5.5 अश्लीलता - अश्लील प्रोफाइल का होस्टिंग करना (Obscenity)

तथ्यः किसी अज्ञात व्यक्ति ने एक महिला के नाम का उपयोग करके एक ईमेल पहचान का निर्माण किया और इस ईमेल पहचान का उपयोग करते हुए उसने पांच वेब पन्नों पर ऐसे मेल डाले जिनमें उक्त महिला को एक कॉल गर्ल के रूप में दर्शाया गया था साथ ही उसके संपर्क नंबर भी दिए गए थे।

इसकी जांच चेन्नई पुलिस द्वारा की गईः आई.एस.पी. से आई.पी. पता और लॉग का विवरण प्राप्त किया गया, जिनकी पहचान मुंबई के दो साइबर कैफे के रूप में हुई शिकायत करने वाली महिला ने बताया कि उसने अपने एक पूर्व कॉलेज के सहपाठी के विवाह के प्रस्ताव को अस्वीकार कर दिया था, जो उसके साथ विवाह करना चाहता था। पुलिस ने इस व्यक्ति को गिरतार किया और उसके सिम कार्ड की जांच की जिसमें शिकायत करने वाली युवती का नंबर मिल गया , फिर साइबर कैफे के मालिक ने भी उस व्यक्ति को पहचान लिया।

कार्रवाईः सूचना प्रौद्योगिकी अधिनियम, 2000 के अनुच्छेद 67 और भारतीय दंड संहिता के अनुच्छेद 469 और 509 के तहत आरोपपत्र दायर किया गया - आरोपी को इस अपराध का दोषी पाया गया और उसे 2 वर्ष के सश्रम कारावास की सजा हुई (तमिलनाडु राज्य बनाम सुहास कट्टी, मुख्य मेट्रोपोलिटन मजिस्ट्रेट, एग्मोर, चेन्नई, 2004 में)।

5.6 साइबर बदनामी (Cyber defamation)

तथ्यः एक कंपनी के कर्मचारी ने कंपनी के प्रबंध निदेशक के विषय में अपमानजनक, मानहानिकारक और अश्लील ईमेल भेजना शुरू किया। ये सभी ईमेल बेनामी होते थे और अक्सर कंपनी की छवि और प्रतिष्ठा को कलंकित करने के उद्देश्य से कंपनी के व्यापारी भागीदारों को भेजे जाते थे।

अन्वेषणः कंपनी द्वारा निजी कंप्यूटर विशेषज्ञ की सहायता से आरोपी की पहचान की गई।

कार्रवाईः दिल्ली उच्च न्यायालय ने निषेधाज्ञा जारी की, और कर्मचारी को वादी की .ष्टि से अपमानजनक, मानहानिकारक और अश्लील ईमेल भेजने, प्रकाशित करने और संचारित करने से प्रतिबंधित कर दिया {एस एम सी न्यूमैटिक्स (इंडिया) प्राइवेट लिमिटेड बनाम जोगेश क्वात्रा}

5.7 क्रेडिट कार्ड धोखाधडी - हवाई टिकटें

तथ्यः धोखाधड़ी करके 15000 से अधिक क्रेडिट कार्ड्स का उपयोग इंटरनेट के माध्यम से हवाई टिकटें खरीदने के लिए किया गया था। कुल क्षति लगभग 17 करोड़ रुपये की थी।

यह धोखाधड़ी तब उजागर हुई जब अनेक कार्ड धारक कार्ड जारी करने वाली बैंक के पास यह कहते हुए पहुंचे कि उन्होंने कभी वे टिकट खरीदे ही नहीं थे। हवाई कंपनी ने इन टिकटों के भुगतान के लिए बैंक को मांगपत्र प्रेषित किया, जिसने उन्हें संबंधित कार्ड धारकों को प्रेषित कर दिया।

अन्वेषणः गिरोह ने रेस्टोरेंट्स, होटलों, शॉपिंग मॉल्स और अन्य खुदरा दुकानों से कार्ड नंबर प्राप्त करके टिकट खरीदे थे। ये टिकट मुंबई, दिल्ली, चेन्नई, कोलकाता और बैंगलोर से खरीदे गए थे।

कार्रवाईः भारतीय दंड संहिता के तहत आरोपपत्र दायर किया गया।

5.8 डेटा चोरी (Data theft)

तथ्यः एच.एस.बी.सी. बी.पी.ओ. के एक कर्मचारी ने कथित रूप से कुछ ग्राहकों की व्यक्तिगत जानकारी, सुरक्षा जानकारी, और डेबिट कार्ड जानकारी में प्रवेश प्राप्त कर लिया, और उसने यह समस्त जानकारी जालसाजों को प्रदान कर दी, जिन्होंने ग्राहक के खातों से 233,000 पौंड (लगभग 2 करोड़ रुपये) निकाल लिए।

कार्रवाईः सूचना प्रौद्योगिकी के अनुच्छेद 66 और 72, और भारतीय दंड संहिता के अनुच्छेद 408 468, और 420 के तहत मामला दर्ज किया गया है।

5.9 कंप्यूटर स्रोत कूट के साथ छेड़छाड़ करना (साथ ही प्रतिलिप्याधिकार का उल्लंघन भी)

सैय्यद असिफुद्दीन एवं अन्य बनाम आंध्र प्रदेश राज्य एवं अन्य - 2005 सीआरएलजे 4314 (ए.पी.): एक बडी मोबाइल सेवा कंपनी ने एक प्रसिद्ध योजना शुरू की जिसके तहत कंपनी एक महंगा हैंड सेट बहुत ही कम कीमत पर दे रही थी परंतु इसमें 3 वर्ष की निश्चित अवरुद्धता अवधि थी, जिसके दौरान ग्राहक को कंपनी को एक निश्चित मासिक किराये और प्रीमियम कॉल चार्ज का भुगतान करना होता था। इस मोबाइल सेवा कंपनी द्वारा एक विशेष कंप्यूटर प्रोग्राम/प्रौद्योगिकी का उपयोग किया जाता था जिसके अनुसार उस हैंड सेट का उपयोग केवल इसी मोबाइल सेवा के साथ किया जा सकता था, अन्य मोबाइल सेवाओं के साथ उसका उपयोग नहीं किया जा सकता था। एक प्रतिस्पर्धी मोबाइल सेवा कंपनी के कर्मचारियों ने उपरोक्त कंपनी के ग्राहकों को विशेष (लॉकिंग) कंप्यूटर प्रोग्राम/प्रौद्योगिकी में छेड़छाड़/परिवर्तन करने का प्रलोभन दिया, ताकि इस हैंड-सेट का उपयोग प्रतिस्पर्धी कंपनी की मोबाइल सेवाओं के लिए भी किया जा सके।

निर्णयः इस प्रकार की छेड़छाड़ सूचना प्रौद्योगिकी अधिनियम के अनुच्छेद 65 के तहत अपराध है और प्रतिलिप्याधिकार अधिनियम के अनुच्छेद 63 के तहत प्रतिलिप्याधिकार का उल्लंघन है।

साइबर अपराध पर लगाम लगाने की प्रक्रिया तकनीकी, लंबी और अक्सर सामान्य मनुष्य के समझने के लिए काफी कठिन है। भारत सरकार ने कानून के माध्यम से सही दिशा में प्रारंभिक कठोर कदम उठाये हैं। फिर भी एक ऐसी मजबूत न्याय वितरण व्यवस्था तक पहुंचने के लिए बहुत लंबा रास्ता तय करना है, जो विश्वसनीय और आसान हो।

6.0 भारत में साइबर अपराध

राष्ट्रीय अपराध अभिलेख ब्यूरो द्वारा वर्ष 2013 के लिए जारी किये गए साइबर अपराधों के आंकडे दर्शाते हैं कि 2012 से 2013 में वर्ष दर वर्ष देश में साइबर अपराधों में 50 प्रतिशत से तेजी से वृद्धि हुई है। इनमें से अधिकांश अपराधी 18 से 30 वर्ष की आयु वर्ग के हैं। राज्यों में सबसे अधिक साइबर अपराध महाराष्ट्र (907) में हुए हैं, जिसके बाद उत्तरप्रदेश (682) और आंध्र प्रदेश (651) का क्रमांक आता है।

सूचना प्रौद्योगिकी अधिनियम के तहत की गई सर्वाधिक गिरतारियां (426) महाराष्ट्र में की गई थीं, और दूसरे क्रमांक पर रहा आंध्र प्रदेश इस मामले में 296 गिरतारियों के साथ काफी पीछे था, जिसके बाद 283 गिरतारियों के साथ उत्तर प्रदेश का क्रमांक था।

प्रतिशत की दृष्टि से सूचना प्रौद्योगिकी अधिनियम के तहत दर्ज हुए मामलों में सबसे नाटकीय वृद्धि उत्तराखंड में हुई, जहां इसमें 475 प्रतिशत वृद्धि हुई (4 मामलों से बढ़कर 23 मामले); उसके ठीक पीछे असम दूसरे क्रमांक पर था जहां यह वृद्धि 450 प्रतिशत थी (28 मामलों से बढकर 154 मामले) एक रोचक तथ्य यह है चित्र पोस्टकार्ड केंद्र शासित प्रदेश अंड़मान और निकोबार द्वीप में एक अविश्वसनीय 800 प्रतिशत की वृद्धि दर्ज की गई है (2012 के 2 मामलों की तुलना में 2013 में दर्ज किये गए 18 मामलों के रूप में)।

दिल्ली शहर में साइबर अपराधों के 131मामले दर्ज किये गए हैं जो 2012 में दर्ज किये गए मामलों की तुलना में 72.4 प्रतिशत की वृद्धि दर्शाता है। जबकि लक्षद्वीप, दादरा एवं नगर हवेली में 2013 के दौरान साइबर अपराधों का कोई भी मामला दर्ज नहीं किया गया है। साथ ही उत्तर पूर्वी राज्यों में भी साइबर अपराध की गतिविधियां दुर्लभता से ही पाई जाती हैं। 2013 के दौरान नागालैंड और मिजोरम राज्यों में प्रत्येक में 1 - 1 मामला दर्ज किया गया था।

6.1 प्रत्यर्पण की समस्या

भारत में साइबर अपराधों का निपटान करने में ऐसा पाया गया है, कि यदि अन्वेषण अधिकारी साइबर अपराध में आरोपित व्यक्ति की भौगोलिक पहचान स्थापित करने में सफल भी हो जाते हैं, फिर भी उसे दुर्लभता से ही न्याय के समक्ष प्रस्तुत किया जा पाता है। चूंकि आरोपी क्षेत्राधिकार के अधिकार से दूर होता है। अतः अधिकारी को अपना अन्वेषण जारी रखने में अन्य अनेक असमानताओं का सामना करना पड़ता है। एक सफल आपराधिक प्रक्रिया की दृष्टि से क्षेत्राधिकार की एक अत्यंत महत्वपूर्ण भूमिका होती है। साइबर विश्व में जहां गति काफी महत्वपूर्ण होती है, वहां न्यायालयों से इस प्रकार की अनुमति और सहयोग प्राप्त करने में अपराधियों की पहचान करने और साक्ष्य इकठ्ठा करने के सभी प्रयासों में कठिनाई निर्माण होगी।

2011 में इंटरनेट धोखाधडी के लगभग 1800 मामले दर्ज किये गए थे, जो 2010 में दर्ज किये गए 2234 मामलों की तुलना में कम थे। परंतु केंद्रीय जांच ब्यूरो की आर्थिक अपराध शाखा ने 2011 में केवल तीन मामले दर्ज किये थे। अधिकांश मामलों का संबंध चोरी किये गए क्रेडिट कार्ड के माध्यम से भुगतान और ई-वाणिज्य धोखाधड़ी से था। मार्च 2012 में केंद्र सरकार ने जानकारी दी थी कि लगभग 112 सरकारी वेबसाइटें, जिनमें भारत संचार निगम, योजना आयोग और वित्त मंत्रालय की वेबसाइटें भी शामिल थीं, तीन महीनों के दौरान तोडी गई थीं। अधिक अद्यतन आंकड़ें नीचे दिए गए हैं।

साइबर विश्व में, आपराधिक गतिविधियों ने राज्यों की भौतिक सीमाओं को पार कर लिया है। अतः अपराधियों को सजा दिलाने के लिए अंतर्राष्ट्रीय सहयोग अत्यंत अनिवार्य है। वैश्विक स्तर पर ओ सी ई डी, संयुक्त राष्ट्र, यूरोपीय परिषद इत्यादि जैसे संगठनों द्वारा प्रयास शुरू किये गए थे। यूरोपीय परिषद द्वारा अपनया गया समझौता सदस्य देशों के बीच सदस्य देशों को साइबर अपराधों की रोकथाम और उनके अन्वेषण में समय पर सहायता प्रदान करने के उद्देश्य से अपने 24 गुणा 7 नेटवर्क की स्थापना इत्यादि जैसे प्रावधानों के साथ अंतर्राष्ट्रीय सहयोग को संस्थागत बनाता है। हालांकि भारत ऐसी संधियों का हिस्सा नहीं है।

7.0 एडवांस्ड परसिसटेंट थ्रेट (एपीटी) (प्रगत सतत जोखिम)

एपीटी - एडवांस्ड परसिसटेंट थ्रेट एक गुप्त कंप्यूटर नेटवर्क हमला है जिसमें कोई समूह अनधि.त पहुंच प्राप्त करता है एवं लंबे समय तक गुप्त बना रहता है। ये लोग आमतौर पर राज्य से संबंधित होते हैं, लेकिन पिछले कुछ वर्षों में गैर-राज्य प्रायोजित समूहों के भी बड़े पैमाने पर लक्षित घुसपैठ करने के कई उदाहरण सामने आए हैं। इस तरह की एपीटी प्रक्रियाओं के लिए लंबे समय तक उच्च स्तर के आवरण की आवश्यकता होती है। ‘एडवांस्ड’ शब्द का अर्थ है मैलवेयर का उपयोग करके परिष्कृत तकनीकों द्वारा सिस्टम की कमियों का लाभ लेना। ‘परसिसटेंट’ शब्द यह बताता है कि एक बाहरी कमांड एवं नियंत्रण प्रणाली एक विशिष्ट लक्षित डेटा की लगातार निगरानी एवं निष्कर्षण कर रही है। ‘थ्रेट’ शब्द हमले को करने में मानवों की भागीदारी को इंगित करता है।

एडवांस्ड - ऑपरेटरों के पास खुफिया-जानकारियों को एकत्र करने की तकनीकों का एक पूरा समुच्चय है।

परसिसटेंट - ऑपरेटर्स वित्तीय या अन्य लाभ के लिए अवसरवादी होकर जानकारी प्राप्त करने के बजाए एक विशिष्ट कार्य को प्राथमिकता देते हैं।

थ्रेट - यह एक खतरा है क्योंकि इसमें क्षमता एवं अभिलाषा दोनों हैं।

7.1 मूल देश रूस / समूह का नाम एपीटी 29

कोजी बियर, द ड्यूक्स, आयरन हेमलॉक, ग्रुप 100 एवं कोजी ड्यूक - भी कहा जाता है।

अवलोकन - एपीटी 29 एक साइबर-जासूसी समूह है जो 2008 से रूसी सरकार के लिए काम कर रहा है, ताकि विदेशी एवं सुरक्षा नीति निर्णय लेने से संबंधित खुफिया जानकारी एकत्र की जा सके। रिपोर्टों के अनुसार, यह समूह हजारों लक्ष्यों के खिलाफ बड़े पैमाने पर कई अभियानों में लगा हुआ है, जिनमें से अधिकांश सरकारी क्षेत्र से संबंधित सरकारों से जुड़े हुए हैं।

लक्षित क्षेत्र - पश्चिमी यूरोपीय सरकारें, विदेश नीति समूह एवं अन्य समान संगठन

7.2 मूल देश चीन / समूह का नाम एपीटी 1

कमेंट पांडा, पीएलए इकाई 61398, समूह 3, ब्राउनफॉक्स एवं बीजान्टिन कैंडर - भी कहा जाता है।

अवलोकन - एपीटी 1 एक चीनी जासूसी समूह है जिसने 2006 में शुरू किए गए लक्ष्यों की एक विस्तृत श्रृंखला के खिलाफ एक साइबर अभियान किया था। यह सेकंड ब्युरो ऑफ पीपुल्स लिबरेशन आर्मी (पीएलए) जनरल स्टाफ डिपार्टमेंट (जीएसडी) थर्ड डिर्पाटमेंट है जिसे आमतौर पर यूनिट 61398 के रूप में जाना जाता है। एपीटी 1 ने कम से कम 141 संगठनों से व्यवस्थित रूप से सैकड़ों टेराबाइट डेटा चुराया है एवं दर्जनों से एक साथ चोरी करने में सक्षम है। यह 20 से अधिक देशो के कमजोर संगठनों पर केंद्रित है, जिनमें से 87 प्रतिशत अंग्रेजी बोलने वाले देश हैं।

एपीटी 1 अपने कंप्यूटर घुसपैठ गतिविधियों के संचालन के लिए हजारों प्रणालियों को नियंत्रित करता है। उन्होंने 13 देशों में 849 अलग-अलग आईपी पतों पर होस्ट किए गए कम से कम 937 कमांड एंड कंट्रोल (सी 2) सर्वर स्थापित किए हैं। समूह संगठनों को एक साथ लक्षित करता है। एक बार जब वे एक लक्ष्य के नेटवर्क तक पहुंच स्थापित करते हैं, तो वे समय-समय पर वहां पहुंचते रहते हैं, महीनों से लेकर सालों तक, प्रौद्योगिकी ब्लूप्रिंट, मालिकाना निर्माण प्रक्रिया, परीक्षा परिणाम, व्यापार योजना, मूल्य निर्धारण दस्तावेज, साझेदारी सहित बौद्धिक संपदा की बड़ी मात्रा में चोरी करते हैं। पीड़ित संगठन के नेतृत्व से समझौते, ईमेल एवं संपर्क सूची। आम तौर पर, एपीटी 1 शंघाई में पंजी.त आईपी पते एवं सरली.त चीनी भाषा का उपयोग करने के लिए सेट किए गए सिस्टम का उपयोग करता है। एपीटी 1 के इन्फ्रास्ट्रक्चर का आकार एक बड़े संगठन के समान है, जिसमें कम से कम दर्जनों, लेकिन संभवतः सैकड़ों मानव ऑपरेटर एवं तुरंत आक्रमण करने में सक्षम 1,000 से अधिक सर्वर शामिल हैं।

लक्षित क्षेत्र - सूचना प्रौद्योगिकी, एयरोस्पेस, लोक प्रशासन, उपग्रह एवं दूरसंचार, वैज्ञानिक अनुसंधान एवं परामर्श, ऊर्जा, परिवहन, निर्माण एवं विनिर्माण, इंजीनियरिंग सेवा, उच्च तकनीक इलेक्ट्रॉनिक्स, अंतर्राष्ट्रीय संगठन, कानूनी सेवाएं, मीडिया, विज्ञापन एवं मनोरंजन, नेविगेशन, रसायन, वित्तीय सेवाएँ, खाद्य एवं .कृषि, हेल्थकेयर, धातु एवं खनन, शिक्षा।

7.3 मूल देश उत्तर कोरिया/ समूह का नाम लाजरस

हिडन कोबरा, लेबरिंथ चोलिमा, ग्रुप 77, ब्यूरो 121 एवं न्यूरमोनिक - भी कहा जाता है।

अवलोकन - लाजरस समूह एक उत्तर कोरियाई जासूसी एपीटी समूह है। इसके हमलों के बारे में पहली बार दक्षिण कोरिया के खिलाफ साइबर जासूसी अभियान के दौरान 2009 में पता चला था। उन्हें 2017 में सबसे प्रमुख एपीटी समूह माना जाता था, क्योंकि इसने वित्तीय उद्योग के खिलाफ विशेष रूप से सीर्क्योड ट्रांसेक्शन प्लेटफॉर्म स्विट के माध्यम से कई बड़े साइबर हमलों को अंजाम दिया था। समूह के टीटीपी को अत्यधिक परिष्.त माना जाता है एवं नवंबर 2014 में सोनी पिक्चर्स सर्वर से आंतरिक एवं गोपनीय जानकारी जारी करना उनका शिखर हैं। ऑपरेशन ब्लॉकबस्टर के रूप में जाना जाने वाला यह हमला हाल के इतिहास में सबसे बड़े कॉर्पोरेट उल्लंघनों में से एक है। तब से इस समूह को बैंकों की हैकिंग पर अधिक केंद्रित किया गया है, जिसमें बैंक ऑफ बांग्लादेश के स्विट भुगतान प्रणाली पर बड़ा हमला शामिल है, जब उन्होंने लगभग 80 मिलियन डॉलर की चोरी की थी।

समूह को फरवरी 2017 में दुनिया भर के वित्तीय संस्थानों के खिलाफ एक अभियान के लिए भी जिम्मेदार बताया गया है। यह संक्रमित वेबसाइटों को पीड़ितों को अनुकूलित शोषण किट में पुनर्निर्देशित करने के लिए किया गया था।

समूह वानाक्राय रैंसमवेयर हमले के लिए भी जिम्मेदार है जो दुनिया भर में लाखों कंप्यूटरों को संक्रमित करने में कामयाब रहा।

लक्षित क्षेत्र - शासन, सूचना प्रौद्योगिकी, एयरोस्पेस, मीडिया, विज्ञापन एवं मनोरंजन, वित्तीय सेवाएँ एवं स्वास्थ्य सेवा-

8.0 ड्राफ्ट डेटा संरक्षण बिल - जस्टिस श्रीकृष्णा समिति

जस्टिस श्री कृष्णा समिति ने जुलाई 2019 में पर्सनल डेटा प्रोटेक्शन बिल, 2018 का पहला ड्राट जारी किया। यह बिल यूरोप के जनरल डेटा प्रोटेक्शन रेगुलेशन (जीडीपीआर) एवं भारत के सूचना प्रौद्योगिकी अधिनियम, 2000 को जोड़ता है तथा यह बिल 112 वर्गों में बँटा है।

- इसमें व्यापक परिभाषाओं, होरिजेंटल एप्लीकेशन, राज्यक्षेत्रातीत न्यायसीमा एवं उल्लंघन होने पर दिए जाने वाला दंड, जैसे सकारात्मक पहलूओं के साथ ही नकारात्मक पहलू जैसे कि डेटा स्थानीयकरण आवश्यकताओं, राज्य संबंधी प्रसंस्करण के लिए कई अपवादों को भी शामिल किया गया हैं। सूचना के अधिकार अधिनियम एवं सूचना प्रौद्योगिकी अधिनियम में संशोधन प्रस्तावित हैं, हालांकि वर्तमान में आधार अधिनियम में कोई संशोधन प्रस्तावित नहीं है।

- होरिजेंटल एप्लीकेशन एवं राज्यक्षेत्रातीत न्यायसीमा - धारा 2 के तहत विधेयक का अधिकार क्षेत्र विशाल है, जिसमें जीडीपीआर की तर्ज पर क्षेत्रीय एवं अतिरिक्त क्षेत्रीय प्रावधान शामिल हैं। इसके अलावा, इसमें होरिजेंटल एप्लीकेशन है, जो सरकारी एवं निजी दोनों क्षेत्रों के लिए लागू होता है। यह भारत के भीतर किसी भी प्रसंस्करण पर लागु होने के साथ ही, साथ ही राज्यों, भारतीय कंपनियों या भारतीय नागरिकों द्वारा किए गए किसी भी प्रसंस्करण पर भी लागू होता है। अपने राज्यक्षेत्रातीत अनुप्रयोग में, यह भारत में वस्तुओं एवं सेवाओं को प्रदान करने वाली किसी भी संस्था एवंयक्तियों के प्रोफाइल को शामिल करने वाली किसी भी गतिविधि पर भी लागू होता है।

- डेटा मिररिंग, डेटा लोकलाइजेशन आवश्यकताओं को अधिरोपित किया गया - इस विशाल न्यायसीमा के संबंधित निहितार्थों में से एक डेटा स्थानीयकरण का धारा 40 के तहत लगाया जाना शामिल हैं जो कुछ समय पहले उत्पन्न हुए डेटा स्थानीयकरण रिपोर्टों की पुष्टि करता हैं। इसके तहत, सभी व्यक्तिगत डेटा की एक प्रति, जिस पर कानून लागू होता है, उसे भारत के भीतर एक सर्वर में रखा जाना चाहिए। इसके अलावा, डेटा की कुछ श्रेणियां, जिन्हें सरकार द्वारा महत्वपूर्ण व्यक्तिगत डेटा के रूप में निर्दिष्ट किया हो को केवल भारत में ही संग्रहीत किया जा सकता हैं। इसके अतिरिक्त, डेटा के सीमा पार हस्तांतरण पर भी रोक लगाई गई है।

- व्यक्तिगत एवं संवेदनशील व्यक्तिगत डेटा की नई परिभाषाएँ - विधेयक व्यक्तिगत डेटा एवं संवेदनशील व्यक्तिगत डेटा की नई परिभाषाएँ प्रस्तुत करता है। व्यक्तिगत डेटा एक प्रा.तिक व्यक्ति के किसी भी डेटा को संदर्भित करता है जिसे प्रत्यक्ष या अप्रत्यक्ष रूप से उसकी पहचान की जा सके। संवेदनशील व्यक्तिगत डेटा (एसपीडी) में धार्मिक एवं राजनीतिक मान्यता, जाति, इंटरसेक्स/ट्रांसजेंडर स्थिति एवं आधिकारिक सरकारी पहचान (जैसे पैन नंबर) इत्यादि शामिल हैं। एसपीडी के रूप में वित्तीय डेटा को भी शामिल किया गया है, जिसमें विशेष रूप से वित्तीय स्थिति एवं क्रेडिट इतिहास जैसे डेटा को भी परिभाषित किया गया है। एसपीडी के रूप में अब बायोमेट्रिक डेटा जिसमें विशेष रूप से चेहरे की छवियों या तस्वीरे शामिल है (लेकिन केवल तब ही जब इसे व्यक्ति की विशिष्ट पहचान के लिए संसाधित किया जाता है (जैसे फेशियल रिकॉगनेशन तकनीक))। धारा 106 कानून के तहत अनुमति के अलावा, सरकार को कुछ प्रकार के बायोमेट्रिक डेटा के प्रसंस्करण पर रोक लगाने की अनुमति देता है। यह बिल अनाम या गैर-व्यक्तिगत डेटा पर लागू नहीं होगा।

- डेटा ‘फिडूसरी’ एवं डेटा ‘प्रिंसिपल’ - विधेयक डेटा कंट्रोलर एवं डेटा सबजेक्ट की पारंपरिक अवधारणाओं को डेटा फिडूसरी एवं डेटा प्रिंसिपल से प्रतिस्थापित करता हैं (प्रा.तिक व्यक्ति जिसका डेटा एकत्र किया जा रहा है)। उद्देश्य दोनों के बीच विश्वास-आधारित संबंध बनाने का प्रयास प्रतीत होता है। यह ‘महत्वपूर्ण’ डेटा फिड्यूशियरीज की अवधारणा को भी प्रस्तुत करता है, जैसे कि ऐसे डेटा फिड्यूशियर्स जो डेटा की विशाल मात्रा को संसाधित करते हैं। प्रोसेसर द्वारा प्रसंस्करण के लिए एक वैध अनुबंध आवश्यक है।

- डेटा प्रोसेसिंग सिद्धांत - डेटा प्रोसेसिंग सिद्धांतों की ओर मुड़ते हुए, विधेयक के अध्याय 2 में इनमें से कई को शामिल किया गया है, जिसमें न्यायमूर्ति ए. पी. शाह समिति द्वारा अनुशंसित कई सिद्धांत शामिल हैं। इनमें उद्देश्य एवं संग्रह सीमा, विस्तृत नोटिस आवश्यकताओं, भंडारण सीमा, डेटा गुणवत्ता आवश्यकताओं एवं जवाबदेही के सिद्धांत शामिल हैं।

- सहमति - प्रसंस्करण का प्राथमिक आधार- सहमति, धारा 12 (अध्याय 2) के अनुसार, अधिकांश संस्थाओं के लिए प्रसंस्करण का प्राथमिक आधार होगा। यह सहमति मुक्त, सूचित, विशिष्ट, स्पष्ट एवं किसी महत्वपूर्ण संस्करण में, वापस लिए जाने में सक्षम होना आवश्यक है। एक प्रसंग इस भाग के खंड (5) में है, जिसमें कहा गया है कि जब एक डेटा प्रिंसिपल अपने व्यक्तिगत डेटा के प्रसंस्करण की सहमति वापस लेता है जो एक अनुबंध के प्रदर्शन के लिए आवश्यक है, तो उसे (डेटा प्रिंसिपल की) वापसी के प्रभावों के सभी कानूनी परिणाम वहन करना होंगे।

- एसपीडी एवं बच्चों के डेटा के लिए विशेष शर्तें - एसपीडी के लिए, स्पष्ट सहमति एवं अन्य विशेष शर्तों को अध्याय 4 के तहत निर्दिष्ट किया गया है। बच्चों के लिए, माता-पिता की सहमति एवं धारा 23 के तहत, डेटा फिड्यूरियों द्वारा आयु सत्यापन तंत्र का उपयोग करना आवश्यक होगा। एक मुद्दा जो चिंताजनक हो सकता है वह बाल परामर्श सेवाओं एवं बाल संरक्षण सेवाओं के लिए माता-पिता की सहमति के लिए बनाया गया अपवाद बहुत सीमित है।

- ’सेवाओं के प्रावधान के लिए राज्य प्रसंस्करण की अनुमति’- विधेयक राज्य द्वारा प्रसंस्करण के लिए कई छूट देता है। धारा 13 (अध्याय 3) के तहत प्रसंस्करण की एक अतिरिक्त जमीन में राज्य के कार्य (कानून द्वारा अधि.त), संसद या विधायिका के लिए आवश्यक डेटा का प्रसंस्करण शामिल है। इसमें राज्य के लिए डेटा प्रिंसीपल को किसी भी सेवा या लाभ के प्रावधान के लिए प्रसंस्करण शामिल है। आधार संबंधी गतिविधियाँ इसके अंतर्गत आती हैं। यह ध्यान दिया जाना चाहिए कि सहमति, जो व्यक्तिगत डेटा के आधार संबंधित प्रसंस्करण के खिलाफ एक महत्वपूर्ण तर्क है, को यहां अनिवार्य नहीं किया गया है।

- छूट की एक विस्तृत सूची को अध्याय 9 के तहत भी शामिल किया गया है - जिसमें राज्य की सुरक्षा एवं अपराधों की रोकथाम, पहचान एवं जांच शामिल है। अन्य छूट में कानूनी कार्यवाही के साथ अनुसंधान, घरेलू उद्देश्य, पत्रकारिता के उद्देश्य एवं मैनुअल प्रोसेसिंग शामिल है।

- आपात स्थिति के लिए प्रसंस्करण, रोजगार - अध्याय 3 के तहत प्रसंस्करण के अन्य आधारों में शामिल हैं कि एक कानून या न्यायिक आदेश के अनुपालन एवं एक आपात स्थिति के लिए आवश्यक प्रसंस्करण जैसे चिकित्सा आपातकाल, सुरक्षा, आदि जैसे रोजगार के उद्देश्यों जैसे भर्ती, या उपस्थिति, के लिए प्रसंस्करण। कर्मचारी मूल्यांकन के लिए आवश्यक ‘किसी भी गतिविधि’ को भी अनुमति दी गई है। अनुमति दी गई प्रसंस्करण की सीमा कार्यस्थल निगरानी जैसे मुद्दों पर विचार करने के लिए एक चिंता का विषय है।

- व्हिसलब्लोइंग जैसे ‘उचित उद्देश्यों’ के लिए प्रसंस्करण की अनुमति देना - एक अन्य हिस्सा धारा 17 के तहत बनाया गया जो अन्य ‘उचित उद्देश्यों’ पर प्रसंस्करण के लिए है। यह एक अस्पष्ट आधार है जो भारतीय डेटा संरक्षण प्राधिकरण (डीपीए) को अनुमति देता है, जिसे इसके तहत बिल में उद्देश्यों को निर्दिष्ट करने के लिए स्थापित किया जाना है। इसमें व्हिसलब्लोइंग, गैरकानूनी गतिविधियों को रोकने, ऋण वसूली एवं सार्वजनिक रूप से उपलब्ध डेटा के प्रसंस्करण सहित गतिविधियों की एक व्यापक एवं अस्पष्ट श्रेणी शामिल है।

- डेटा प्रिंसिपल के अधिकार - अध्याय 6 डेटा प्रिंसिपलों को कुछ बुनियादी अधिकार प्रदान करता है। इनमें एक्सेस एवं सुधार का अधिकार, डेटा पोर्टेबिलिटी का अधिकार एवं भूल जाने का अधिकार शामिल है। भूल जाने का अधिकार, ध्यान दिया जाना चाहिए कि, जीडीपीआर के तहत दिए गए मिटाने या हटाने का अधिकार नहीं है। इसके बजाय, यह भूल जाने के अधिकार की आम तौर पर समझ में आने वाली धारणा की तरह है - एक पक्षपात द्वारा व्यक्तिगत डेटा के प्रकटीकरण को रोकने या प्रतिबंधित करने का अधिकार। यह गुगल द्वारा खोज लिंक हटाने जैसे ज्ञात मामलों पर लागू होगा। विधेयक, वास्तव में, मिटाने का अधिकार प्रदान नहीं करता है। स्वचालित निर्णय लेने एवं प्रोफाइलिंग के खिलाफ अधिकार भी अनुपस्थित हैं।

- डिजाइन डीपीआईए एवं अन्य सुरक्षा आवश्यकताओं द्वारा गोपनीयता - अध्याय 7 डिजाइन आवश्यकताओं द्वारा गोपनीयता लागू करता है। इसमें पारदर्शिता दायित्वों को भी शामिल किया गया है, जैसे कि एकत्र किए गए डेटा की श्रेणियों के संबंध में एवं प्रसंस्करण के उद्देश्यों, एवं सुरक्षा-रक्षोपायों जैसे कि डी-आइडेंटिफिकेशन एवं एन्क्रिप्शन। डेटा प्रोटेक्शन इम्पैक्ट असेसमेंट, ऑडिट करने एवं डेटा प्रोटेक्शन ऑफिसर नियुक्त करने की आवश्यकताएँ भी निर्दिष्ट हैं।

- डेटा ब्रीच नोटिफिकेशन के लिए ‘नुकसान’ का आकलन - डेटा ब्रीच नोटिफिकेशन पर सेक्शन 32 के लिए इन्हें बनाया जाना आवश्यक है। डेटा प्रिंसिपलों एवं वेबसाइटों पर नोटिस आदि के लिए अधिसूचनाएं केवल डीपीए द्वारा आवश्यक होने पर ही की जानी चाहिए। इसके अलावा, डीपीए को सूचनाएं केवल तभी दी जाएंगी, जब उल्लंघन करने वाले के डेटा प्रिंसिपल को ‘नुकसान’ होने की संभावना हो।

- विधेयक नुकसान ’की एक व्यापक, लेकिन परिबद्ध परिभाषा प्रस्तुत करता है। यह 10 कारकों को निर्दिष्ट करता है, जिसमें मानसिक या शारीरिक चोट, संपत्ति या प्रतिष्ठा की हानि, पहचान की चोरी, भेदभाव, सेवा के किसी भी खंडन, भाषण की स्वतंत्रता के अधिकार का प्रतिबंध, एवं कोई भी अवलोकन या निगरानी शामिल है जो कि तार्किक रूप से अपेक्षित नहीं है। यदि डेटा उल्लंघन के कारण डेटा प्रिंसिपल को नुकसान होता है, तो निर्णय के लिए डेटा फिड्यूररी के विवेक पर छोड़ना एक चिंता का विषय है। कैम्ब्रिज एनालिटिकल पर विचार करें, जहां डेटा उल्लंघन का खुलासा नहीं किया गया था।

- ‘नुकसान’ की अवधारणा को शामिल करने के लिए आरटीआई संशोधन - आगे, नुकसान की इस अवधारणा को सूचना के अधिकार अधिनियम, 2005 की धारा 8 (1) (जे) में संशोधन के माध्यम से भी पेश किया जाना है। नया खंड किसी भी जानकारी की अनुमति देगा जिसके कारण अधिनियम के तहत प्रकटीकरण से ‘नुकसान’ होने की संभावना है। यह इस आधार पर पुनर्वित्त का दायरा बढ़ा सकता है।

- केंद्रीय सरकार द्वारा डीपीए सदस्यों को नियुक्ति - कई मुद्धों को उठाया गया था कि क्या भारत में डीपीए अपनी स्वतंत्रता सुनिश्चित करने के लिए विभिन्न हितधारकों के बराबर प्रतिनिधित्व सुनिश्चित करेगा। ये चिंताएँ बनी हुई हैं, क्योंकि विधेयक समान प्रतिनिधित्व के रूप में कोई विनिर्देश नहीं देता है।

- इस विधेयक में एक चेयरपर्सन एवं 6 पूर्णकालिक सदस्यों को मिलाकर भारतीय डेटा संरक्षण प्राधिकरण की स्थापना की गई है। डीपीए सदस्यों को एक निकाय की सिफारिशों के आधार पर केंद्र सरकार द्वारा नियुक्त किया जाना है, जिसमें भारत के मुख्य न्यायाधीश, कैबिनेट सचिव एवं एक सीजेआई नामित विशेषज्ञ शामिल होंगे। विधेयक नियुक्त किए जाने वाले व्यक्तियों की योग्यता एवं विशेषज्ञता को निर्दिष्ट करता है।

- टर्नओवर के 4 प्रतिशत के बराबर कठोर दंड - बिल जीडीपीआर की तर्ज पर कठोर दंड निर्धारित करता है। इसमें डीपीए का संचालन करने में विफल होने पर 5 करोड़ रूपये या वार्षिक वैश्विक कारोबार के 2 प्रतिशत इनमें से जो भी अधिक हो, का जुर्माना शामिल है। व्यक्तिगत डेटा को संसाधित करने जैसे उल्लंघन के लिए 15 करोड़ रूपयेया वार्षिक वैश्विक कारोबार का 4 प्रतिशत, इनमें से जो भी अधिक हो के बराबर जुर्माना निर्धारित है। विधेयक के तहत नियुक्त अधिकारियों के समक्ष शिकायत डेटा प्रधान द्वारा दर्ज की जा सकती है। उनके आदेशों से अपील एक अपीलीय न्यायाधिकरण में जाती है एवं उसके बाद सुप्रीम कोर्ट में।

- गैर-जमानती आपराधिक अपराध एवं राज्य अधिकारियों के लिए प्रयोज्यता - अधिनियम गैर-जमानती एवं संज्ञेय आपराधिक अपराधों की एक सूची भी निर्धारित करता है। इसमें कानून का उल्लंघन करने पर व्यक्तिगत डेटा प्राप्त करने, स्थानांतरित करने या बेचने के लिए अधिकतम 2 लाख का जुर्माना या 3 साल का कारावास शामिल है। यदि डेटा एसपीडी है, तो यह 5 साल या 3 लाख तक जाता है। डेटा की पुनः-पहचान के लिए इसी तरह के प्रावधान लागू होते हैं।

- राज्य सरकार के विभागों या केंद्र, राज्य का कोई भी प्राधिकरण या कंपनी को इन अपराधों की जाँच का काम दिया जा सकता है। इसमें राज्य के एक प्राधिकरण के रूप में यूआईडीएआई भी शामिल होगा।

- अधिनियम ने धारा 43ए का स्थान लिया है - आखिर में, डेटा की सुरक्षा में विफलता के लिए मुआवजे पर सूचना प्रौद्योगिकी अधिनियम, 2000 की धारा 43 ए को छोड़ा दिया जाना है। आईटी अधिनियम की धारा 72ए (कानूनन अनुबंध के उल्लंघन में सूचना के प्रकटीकरण के लिए सजा) को बरकरार रखा गया है।

सकारात्मक एवं नकारात्मक दोनों विशेषताओं से युक्त होने के बावजूद, विधेयक एक व्यापक डेटा संरक्षण कानून की ओर एक स्वागत योग्य पहला कदम है।

ब्लॉकचैन के युग में साइबर सुरक्षा

डिस्ट्रिब्यूटेड लेजर सिस्टम (डीएलएस) या ब्लॉकचेन टेक्नोलॉजी (जैसा कि इसे आमतौर पर जाना जाता हैं) आ चुके हैं एवं लंबे समय तक रहने वाले हैं। डीएलएस में पहले की तुलना में सरकारों, संस्थानों एवं उद्यमों के काम करने के तरीके में क्रांति लाने की अधिक संभावना है। यह सरकारों को कर एकत्र करने, दस्तावेजों को जारी करने, लाइसेंस देने एवं सामाजिक सुरक्षा लाभों के वितरण के साथ-साथ मतदान प्रक्रियाओं में मदद कर सकता है।

प्रौद्योगिकी ने उद्योगों को बाधित किया है जैसे कि वित्त, मीडिया, संपत्ति, विभिन्न वस्तुओं की आपूर्ति श्रृंखला एवं इसके अलावा भी बहुत कुछ।

सुरक्षा के लिए ब्लॉकचेन - जैसा कि कई सुरक्षा पेशेवर पाते हैं कि भविष्य में सुरक्षा के लिए उपयोग के मामलों में ब्लॉकचेन की जबरदस्त संभावना है। संगठन एक इंडस्ट्री कंर्सोटीयम में आईडेंटीटी अर्सशन के प्रबंधन के लिए परमिशन्ड ब्लॉकचेन एनवायरमेंट के उपयोग या कंपनियों का समूह वितरित बहीखातों की ढीली कपलिंग का लाभ उठाने एवं इसके बावजुद विश्वास की सीमाओं को बना रख पाने की क्षमता को खोज रहे हैं। एक और दिलचस्प उपयोग मामला, सार्वजनिक डोमेन में मान्य प्लेटफॉर्म भेद्यता की सूचना है, जिसकी खोज की जानी है।

एक प्लेटफॉर्म भेद्यता रिपोर्टिंग ब्लॉकचेन, ज्ञात कमजोरियों के डेटा को पारदर्शी रूप से वैध एवं सुलभ बना सकती है, जब उनका पता लगाया एवं रिपोर्ट किया जाता है। फिक्स को विभिन्न प्लेटफार्मों पर मान्य किया जा सकता है एवं उपयोगकर्ताओं द्वारा रिपोर्ट किया जा सकता है, सुरक्षा पैच को रोल आउट करने की पूरी प्रक्रिया बहुत अधिक पारदर्शी एवं विश्वसनीय है।

ब्लॉकचेन सिक्योरिटी - ब्लॉकचेन, टेक्नोलॉजी के रूप में अभी भी कई विरोधाभासी स्थितियों में फंसा हुआ है। हम ऐसा इसलिए कह सकते हैं, क्योंकि उत्.ष्ट अवसरों एवं अच्छी तरह से परिभाषित उपयोग मामलों के बावजुद ब्लॉकचेन के आसपास सुरक्षा चिंताओं को दूर नही किया जा सका है। डिस्ट्रीब्युटेड लेजर तकनीक उत्पादन मोड में चल रही है लेकिन अभी उपलब्ध कई ब्लॉकचेन फ्रेमवर्क्स के लिए यह अभी प्रारंभिक अवस्था में है। ब्लॉकचेन सुरक्षा एक ऐसा क्षेत्र है जिसमें तेजी से आम-सहमति प्रोटोकॉल एवं अत्यधिक स्केलेबल ब्लॉकचेन फ्रेमवर्क की शुरूआत के साथ तालमेल बनाए रखने की जरूरत है।

जबकि ब्लॉकचेन संभावित रूप से हमारे काम करने के तरिकों को बदल सकता है यह तकनीक प्रौद्योगिकी उपभोक्ताओं एवं दुर्भावनापूर्ण हमलावरों दोनों के लिए सुलभ है। ब्लॉकचेन नेटवर्कों को सुरक्षित बनाने के लिए ब्लॉकचैन नेटवर्क एनालिटिक्स को जरूरत पड़ने पर तुरंत करने एवं अंतर्निहित सत्यापन जांचों को लागू करने की आवश्यकता है।

9.0 सामान्य डेटा संरक्षण विनियमन - यूरोपीय संघ

जीडीपीआर का मतलब जनरल डेटा प्रोटेक्शन रेगुलेशन है। यह यूरोपीय संघ द्वारा निर्धारित खेल को बदल देने वाला डेटा गोपनीयता कानून है, एवं इसे 25 मई, 2018 से लागू किया गया था।

- एक कंपनी अमेरिका या अन्य जगहों पर आधारित हो सकती है, लेकिन यूरोपीय संघ के नागरिक डेटा के साथ काम करते समय जीडीपीआर द्वारा कवर की जाएगी!

- जीडीपीआर में उपभोक्ता डेटा की हैंडलिंग के लिए नियमों की एक लंबी सूची है। इस नए कानून का लक्ष्य व्यक्तियों के लिए सुरक्षा के स्तर को बढ़ाते हुए मौजूदा डेटा सुरक्षा प्रोटोकॉल को संरेखित करने में मदद करना है। यह चार साल से अधिक समय से बातचीत में है, लेकिन वास्तविक नियम 25 मई, 2018 से लागू होंगे।

- प्रभाव में आने वाले सभी सुधारों प्रभावी होने के लिए डिजाइन किया गया है ताकि ग्राहकों को अपने डेटा पर अधिक से अधिक नियंत्रण प्राप्त करने में मदद मिल सके, साथ ही डेटा संग्रह एवं उपयोग प्रक्रिया में अधिक पारदर्शिता भी हो। ये नए कानून, पुराने कानूनों को नए जुड़े हुए डिजिटल युग के लिए आवश्यक कानूनों के बराबर होने में मदद करेंगे क्योंकि डेटा संग्रह हमारे जीवन का एक सामान्य एवं अभिन्न पहलू है, दोनों व्यक्तिगत एवं व्यावसायिक स्तर पर यह डेटा के लिए विकसित हो रहे संबंधित कानूनों के मानक निर्धारित करने में मदद करता है।

- जीडीपीआर एक विनियमन है जिसे आप को गंभीरता से लेना चाहिए। नीचे हमने यह बताया हैं कि यह विनियमन क्या है ,एवं यह आपके दिन-प्रतिदिन के व्यवसाय को कैसे प्रभावित कर सकता है?

9.1 जीडीपीआर का अनुपालन कैसे हो ? यह 7 चरणों वाली प्रक्रिया है -

- सहमति प्राप्त करना - आपकी सहमति की शर्तें स्पष्ट होनी चाहिए। इसका मतलब है कि आप अपने उपयोगकर्ताओं को भ्रमित करने के लिए डिजाइन की गई जटिल भाषा के साथ अपने नियमों एवं शर्तों को नहीं लिख सकते। सहमति आसानी से दी जानी चाहिए एवं किसी भी समय स्वतंत्र रूप से वापस ले ली जानी चाहिए।

- समय पर ब्रीच नोटिफिकेशन - अगर कोई सिक्योरिटी ब्रीच (रक्षा में सेंध) होता है, तो आपके पास अपने ग्राहकों एवं किसी भी डेटा कंट्रोलर दोनों को डेटा ब्रीच रिपोर्ट करने के लिए 72 घंटे का समय होता है, यदि आपकी कंपनी को जीडीपीआर डेटा कंट्रोलर की आवश्यकता होती है। इस समय सीमा के भीतर उल्लंघनों की रिपोर्ट करने में विफलता के लिए जुर्माना लगेगा।

- डेटा एक्सेस का अधिकार - यदि आपके उपयोगकर्ता अपने मौजूदा डेटा प्रोफाइल का अनुरोध करते हैं, तो आपको उनके बारे में एकत्र किए गए डेटा की पूरी तरह से विस्तृत एवं मुत इलेक्ट्रॉनिक प्रतिलिपि प्रदान करने में सक्षम होना चाहिए। इस रिपोर्ट में उन विभिन्न तरीकों को भी शामिल किया जाना चाहिए जो आप उनकी जानकारी का उपयोग कर रहे हैं।

- भूल जाने का अधिकार - इसे डेटा विलोपन के अधिकार के रूप में भी जाना जाता है, एक बार मूल उद्देश्य या ग्राहक डेटा के उपयोग का एहसास हो गया है, आपके ग्राहकों को यह अनुरोध करने का अधिकार है कि आप उनके व्यक्तिगत डेटा को पूरी तरह से मिटा दें।

- डेटा पोर्टेबिलिटी - यह उपयोगकर्ताओं को अपने स्वयं के डेटा के अधिकार देता है। उन्हें आपसे अपना डेटा प्राप्त करने में सक्षम होना चाहिए एवं आपकी कंपनी के बाहर विभिन्न वातावरणों में उसी डेटा का पुर्नउपयोग करना चाहिए।

- डिजाइन द्वारा गोपनीयता - जीडीपीआर के इस खंड में कंपनियों को शुरू से ही उचित सुरक्षा प्रोटोकॉल के साथ अपने सिस्टम को डिजाइन करने की आवश्यकता होती है। डेटा संग्रह के अपने सिस्टम को सही तरीके से डिजाइन करने में विफलता के परिणामस्वरूप जुर्माना होगा।

- संभावित डेटा सुरक्षा अधिकारी - कुछ मामलों में, आपकी कंपनी को डेटा सुरक्षा अधिकारी (डीएसओ) नियुक्त करने की आवश्यकता हो सकती है। आपको एक अधिकारी की आवश्यकता है या नहीं, यह आपकी कंपनी के आकार पर निर्भर करता है एवं वर्तमान में आप किस स्तर पर डेटा संसाधित एवं एकत्रित करते हैं।

जुर्माना - जीडीपीआर के अनुपालन में विफलता के परिणामस्वरूप भारी जुर्माना लगाया जा सकता है। जुर्माना € 20 मिलियन से लेकर, या संगठन के वार्षिक राजस्व के 4 प्रतिशत तक - जो भी अधिक हो। अब यह एक गंभीर जुर्माना है। उच्च स्तरीय जुर्माना उन मामलों के लिए आरक्षित किया जाएगा जिनमें डेटा उल्लंघन होता है, डेटा को संभालने की प्रक्रिया नहीं होती है, डेटा का अनधि.त हस्तांतरण होता है, या ग्राहक डेटा एक्सेस के लिए अनुरोधों की अनदेखी की जाती है।

निचले स्तर का जुर्माना अभी भी डेटा के दुरूपयोग पर लागू होता है, लेकिन मामूली पैमाने पर। उदाहरण के लिए, डेटा ब्रीच की रिपोर्ट करने में विफल, अपने ग्राहकों को हालिया ब्रीच के बारे में सूचित करने में विफल, या सही डेटा प्रोटेक्शन प्रोटोकॉल को प्रशासित करने में विफल।

नवीनतम 2018 एवं 2019 से पहले

साइबर अटैक - 1 - रैंसमवेयर

रैंसमवेयर, अनिवार्य रूप से, अपहरण का डिजिटल संस्करण है। एक हैकर आपके सर्वर पर रैंसमवेयर फाइल बिठाने का प्रबंधन करता है। आमतौर पर, हैकर्स फिशिंग के कुछ रूप का उपयोग करेंगे, जिसमें आपके सिस्टम में एक उपयोगकर्ता को दुर्भावनापूर्ण फाइल के साथ एक ईमेल प्राप्त होता है। बेशक, यह फाइल दुर्भावनापूर्ण नहीं पूरी तरह से वैध लगती है, जैसे कि वे हर दिन प्राप्त करते हैं। जब उपयोगकर्ता फाइल खोलता है, तो रैंसमवेयर फाइल उपयोगकर्ता के कंप्यूटर या आपके सर्वर पर विशिष्ट, अत्यधिक संवेदनशील फाइलों को एन्क्रिप्ट एवं लॉक करता है। जब उपयोगकर्ता फाइलों को खोलने का प्रयास करता है, तो उन्हें एक संदेश के साथ सामना किया जाता है जिसमें कहा जाता है कि उनकी फाइलें लॉक हो गई हैं, एवं यह कि वे एन्क्रिप्शन कुंजी प्राप्त करेंगे यदि वे हैकर को एक निर्दिष्ट राशि का भुगतान करते हैं, आमतौर पर एक अप्राप्य बिटकॉइन भुगतान के माध्यम से। 2017 में इस प्रकार के हमले व्यापक रूप से बढ़ रहे है, 2017 में रैंसमवेयर हमलों में 2,502 प्रतिशत की वृद्धि हुई है।

उदाहरण - 26 जुलाई 2017 को, अरकंसास एवंल एंड फेशियल सर्जरी सेंटर में एक अज्ञात रैंसमवेयर के हमले का सामना करना पड़ा। इस घटना ने उसके रोगी डेटाबेस को प्रभावित नहीं किया। हालाँकि, इसने एक्स-रे जैसी इमेजिंग फाइलों के साथ-साथ अन्य दस्तावेजों जैसे ईमेल अटैचमेंट को भी प्रभावित किया। इसने अटैचमेंट से तीन हते पहले होने वाली नियुक्तियों से संबंधित रोगी डेटा का भी प्रतिपादन किया। सितंबर 2017 में खोज के समय, अरकंसास एवंल एंड फेशियल सर्जरी यह निर्धारित नहीं कर सकी कि रैंसमवेयर हमलावरों ने किसी भी मरीज के व्यक्तिगत या चिकित्सा डेटा तक पहुंच प्राप्त की है। इसलिए इसने हमले के 128,000 ग्राहकों को सूचित करने एवं निशुल्क क्रेडिट-निगरानी सेवाओं के एक वर्ष के साथ स्थापित करने का निर्णय लिया। दुर्भाग्य से, रैंसमवेयर हमला एक संगठन को एक चट्टान एवं वास्तव में, वास्तव में कठिन जगह के बीच रखता है। वे अपनी फाइलों को जारी करने के लिए फिरौती का भुगतान कर सकते हैं, लेकिन इसका मतलब होगा कि उनके लिए तत्काल बुरा प्रचार एवं व्यापक ज्ञान है कि वे लॉक की गई फाइलों के लिए भुगतान करने को तैयार हैं। यदि वे भुगतान करने से इनकार करते हैं, तो वे व्यावसायिक-महत्वपूर्ण फाइलों को खो सकते हैं, जिससे उन्हें भारी रकम भी मिल सकती है।

साइबर अटैक - 2 - इन्टरनेट ऑफ थिंग्स

इंटरनेट ऑफ थिंग्स उन सभी डिजिटली कनेक्टेड आइटम्स से बना है, जो अतीत में कभी भी इंटरनेट से कनेक्ट नहीं हो पाए हैं। हम बात कर रहे हैं उपकरण, थर्मोस्टेट, कार, एवं हजारों अन्य चीजों की। एक ओर ये स्मार्ट होम इनोवेशन निश्चित रूप से जीवन को आसान बना सकते हैं, दुसरी ओर वे आपकी कंपनी को हमला होने के लिए बहुत अधिक संवेदनशील बनाते हैं। दुर्भाग्यपूर्ण वास्तविकता यह है कि कई आईओटी उपकरणों को सुरक्षा छिद्रो से भरा गया है, जो स्मार्ट हैकर्स आमतौर पर बिना सूचना के माध्यम से हैक कर सकते हैं। एवं अगर सैकड़ों आईओटी उपकरणों को एक हमले के लिए समन्वित किया जा सकता है, तो यह बड़े पैमाने पर अराजकता एवं तबाही पैदा कर सकता है।

उदाहरण- 2016 में, एक समन्वित आईओटी हमला किया गया था जिसके परिणामस्वरूप इंटरनेट का विशाल हिस्सा बंद हो गया। एचबीओ, ईटीएसवाय, फॉक्स न्युज़ एवं पेपाल तक की साइटें प्रभावित हुईं, एवं अंततः होमलैंड सिक्योरिटी विभाग द्वारा एक जांच का नेतृत्व किया गया। यह समस्या अभी भी बरकरार हैं एवं आपकी कंपनी के लिए एक महत्वपूर्ण खतरा प्रस्तुत करती है, विशेष रूप से अधिक आईओटी उपकरणों को आपके नेटवर्क में शामिल किया गया है।

कार्यस्थल पर आईओटी उपकरणों की औसत संख्या लगभग 9,000 से बढ़कर 24,762 उपकरणों की औसत होने की उम्मीद है।

साइबर अटैक - 3 - सामाजिक इंजीनियरिंग एवं फिशिंग

ये हैकर विधियां पुरानी हैं एवं जस की तस बनी हुई हैं। वे अभी भी काम क्यों कर पा रही हैं? क्योंकि वे पूरी तरह से लोगों पर आधारित होती हैं। सोशल इंजीनियरिंग और फिशिंग लोगों को संवेदनशील सूचनाओं में प्रवेश करने के लिए अपने आपको वैध संस्थानों के रूप में प्रस्तुत करते हैं।

उदाहरण - एक हैकर आपकी कंपनी में कर्मचारियों को ईमेल कर सकता है, एक सिस्टम एडमिनिस्ट्रेटर के रूप में, उन्हें अपना पासवर्ड रीसेट करने के लिए कह सकता है। एक लिंक ईमेल में शामिल है जो कर्मचारियों को एक ऐसे पृष्ठ पर ले जाता है जो आपके वैध पासवर्ड रीसेट पृष्ठों की तरह दिखता है, जिसमें उपयोगकर्ता नाम और पुराने पासवर्ड के लिए फील्ड शामिल हैं। जब कर्मचारी अपने पुराने पासवर्ड को दर्ज करता है, तो हैकर को एक्सेस मिलता है जो वास्तव में उनका वर्तमान पासवर्ड है। वे फिर बिना किसी पहचान के तुरंत आपके सिस्टम में प्रवेश कर सकते हैं। इस प्रकार के हमले तेजी से परिष्.त हो रहे हैं। उदाहरण के लिए, हैकर्स अक्सर वैध सुरक्षा उल्लंघनों के मद्देनजर इन हमलों को शुरू करते हैं। जो लोग आम तौर पर इस तरह के घोटाले के शिकार कभी नहीं हुए, वे बहुत अधिक जिम्मेदार होते हैं क्योंकि वे जानते हैं कि सुरक्षा उल्लंघन हुआ था एवं उस पासवर्ड रीसेट सुरक्षा उल्लंघन के बाद एक मानक प्रोटोकॉल हैं।

इस प्रकार के हमले केवल इसलिए जारी रहेंगे क्योंकि मनुष्यों में परिवर्तन नहीं होता हैं। चाहे कितने भी उपाय किए जाएं, हमेशा संवेदनशील जानकारी प्राप्त करने के लिए लोगो को धोखा देने के तरीके होंगे ही।

साइबर अटैक - 4 - क्रैकिंग

क्रैकिंग तब होता है जब हैकर्स उच्च स्तर के कंप्यूटर प्रोग्राम का उपयोग व्यवस्थित रूप से ‘क्रैकिंग’ करने की उम्मीद में लाखों संभावित पासवर्ड दर्ज करने के लिए करते हैं, जिनमें से कुछ आसान होते हैं। और हम सभी जानते हैं कि लाखों लोग अभी भी सरल पासवर्ड का उपयोग करते हैं, जिसमें वे आपके सिस्टम में लॉग इन करने के लिए उपयोग करते हैं। हम इस तरह के पासवर्ड बात कर रहे हैं - ‘पासवर्ड’, ‘एबीसी123’, ‘111111’, उनका अपना नाम, उनका जन्मदिन, आदि।

हाल के एक अध्ययन से पता चला है कि 35 प्रतिशत लोग ‘कमजोर’ पासवर्ड बनाते है। ये आसानी से क्रैकेबल पासवर्ड हैं। और अधिकांश 65 प्रतिशत पासवर्ड पर्याप्त समय दिये जाने पर तोड़ा जा सकता है। जैसे-जैसे कंप्यूटर तेजी से शक्तिशाली हो रहे हैं, क्रैकिंग प्रोग्राम जल्दी से अरबों संभावित पासवर्ड उत्पन्न करने की कोशिश कर सकते हैं। यदि पासवर्ड पर्याप्त रूप से परिष्.त नहीं हैं (यानी वे पर्याप्त या.च्छिक वर्ण नहीं हैं), तो वे अभी भी कुछ आसानी से क्रैक हो सकते हैं। और जब सिस्टम प्रशासक तेजी से उपयोगकर्ताओं को अधिक जटिल पासकोड को तैयार करने के लिए मजबूर कर रहे हैं, तो क्रैकिंग हमले हमेशा एक खतरा होगा जब तक कि उपयोगकर्ताओं को पूरी तरह से अद्वितीय पासकोड बनाने के लिए मजबूर नहीं किया जाता है जिन्हें तोड़ना बहुत मुश्किल होता है।

साइबर अटैक - 5 - मैन इन द मिडल

मैन इन द मिडल हमला तब होता है जब आपका कोई कर्मचारी असुरक्षित वायरलेस नेटवर्क पर कंपनी का कारोबार करता है। उदाहरण के लिए, मान लें कि एक कर्मचारी यात्रा कर रहा है और वे कुछ काम के लिए एक कॉफी शॉप में रुकते हैं। यदि कॉफीशॉप में वाईफाई असुरक्षित है, तो एक हैकर कर्मचारी के कंप्यूटर से भेजी जा रही किसी भी सूचना को बाधित करने में सक्षम हो सकता है। इसमें पासवर्ड, संवेदनशील ईमेल, संपर्क जानकारी, और कुछ भी वे नेटवर्क पर संचारित हो सकते हैं। हालांकि, निश्चित रूप से इसके खिलाफ सावधानी बरती जा सकती है, जैसे कि कर्मचारी कंप्यूटर पर वीपीएन सॉटवेयर स्थापित करना, व्यक्तिगत उपकरणों, जैसे टैबलेट और मोबाइल फोन से कैप्चर की जाने वाली जानकारी का जोखिम अभी भी है।

साइबर अटैक - 6 - वर्ड प्रेस - विशेष हमले

यह देखते हुए कि वर्डप्रेस इंटरनेट का लगभग 30 प्रतिशत हिस्सा है, इसमें कोई आश्चर्य नहीं होना चाहिए कि वर्डप्रेस सुरक्षा हमले संख्या में बढ़ रहे हैं। आम तौर पर वर्डप्रेस सुरक्षित है, लेकिन जैसे-जैसे साइट अधिक ट्रैफिक एवं कुख्याति प्राप्त करती है, हैकर्स वर्डप्रेस साइटों को लेने के लिए तेजी से परिष्कृत तरीकों का सहारा लेंगे।

विशेष भेद्यता का एक क्षेत्र तृतीय-पक्ष प्लगइन्स है। यदि ये नियमित रूप से अपडेट नहीं किए जाते हैं, तो वे आपके सिस्टम में जोखिम पेश कर सकते हैं। सिकुरी के एक हालिया अध्ययन ने नोट किया कि हैक किए गए वर्डप्रेस साइटों के 25 प्रतिशत का उपयोग आउट-ऑफ-डेट प्लग-इन के कारण किया गया था। इसके अतिरिक्त, असुरक्षित साइट्स के माध्यम से एक्सेस किए जाने पर वर्डप्रेस साइटें एसएसएल प्रमाणपत्रों का उपयोग नहीं करती हैं। नेटवर्क पर हैकर्स लॉगिन विवरणों को सूँघने के लिए मैन इन द मिडिल हमलों का उपयोग कर सकते हैं, फिर साइट में लॉगिन कर उसे डिफेक कर सकते हैं। अंत में, पिंगबेक्स को निष्क्रिय करने में विफल रहने से आपकी साइट को डीडीओएसबोटनेट के बीच में रखा जा सकता है।

जैसा कि वर्डप्रेस अपनी पहुंच का विस्तार करना जारी रखता है, प्लेटफॉर्म पर विशेष रूप से निर्देशित हमलों के खिलाफ साइटों को लॉक करना महत्वपूर्ण होगा।

अधिकांश संगठनों के लिए डेटा नई मुद्रा है एवं विस्फोटक दर से डेटा वॉल्यूम बढ़ रहा है। जबकि डेटा के इतने बड़े संस्करणों को इकट्ठा करने के लाभ स्पष्ट है, साइबर अपराधियों एवं दुर्भावनापूर्ण कर्ताओं से इसकी रक्षा करना कठिन होता जा रहा है।

पारंपरिक सुरक्षा तंत्र विफल हो रहे हैं एवं बड़े पैमाने पर सुरक्षा उल्लंघन, सुरक्षा खर्च बढ़ने के बावजूद आम हो रहे हैं। यह बढ़ती नियामक आवश्यकताओं एवं गोपनीयता कानूनों के साथ-साथ ‘डेटा सुरक्षा‘ - डेटा की सुरक्षा को लाया है चाहे वह गति में, उपयोग में या पारगमन में - मजबूत फोकस।

एन्क्रिप्शन उन स्तंभों में से एक है, जिनमें उद्यमों एवं सरकारों ने पारंपरिक रूप से संवेदनशील डेटा को सुरक्षित करने के लिए भरोसा किया है। यह क्षेत्र सदियों से अपनी मौजूदा मजबूत स्थिति में विकसित हुआ है जहां इसे व्यावहारिक रूप से अटूट माना जाता है। कई मानकों का विकास हुआ है एवं आधुनिक एन्क्रिप्शन प्रौद्योगिकियों ने हमारे सबसे संवेदनशील डेटा बैंकिंग लेनदेनों से लेकर सरकारी रहस्यों तक की सुरक्षा करने में सफलता पाई है। सरकारी रहस्य।

क्या हो यदि यथास्थिती को घुमा कर एकदम विपरीत कर दिया जाए? एक नई परिस्थिती का विकास हो जो आधुनिक क्रिप्टोग्राफिक एल्गोरिदम में समाहित ताकत को चुनौति दे? यह शिक्षाविदों एवं अनुसंधान समुदाय के बीच गहन चर्चा का विषय रहा है एवं इस व्यवधान को ट्रिगर करने के लिए संभावित उम्मीदवार के रूप में ‘क्वांटम कंप्यूटिंग’ की पहचान की गई है।

यह खंड आधुनिक क्रिप्टोग्राफी, क्वांटम कंप्यूटिंग की चुनौतियों, क्वांटम कंप्यूटिंग की वर्तमान स्थिति एवं उद्यमों को क्या करने की आवश्यकता है, यदि करना ही पड़े तो यह सुनिश्चित करने के लिए उनकी सबसे महत्वपूर्ण संपत्ति की रक्षा कैसे की जाए।

पारंपरिक क्रिप्टोग्राफी कैसे काम करती है, एवं क्वांटम कंप्यूटरों द्वारा वास्तव में क्या चुनौतियां हैं? आधुनिक क्रिप्टोग्राफी को सिमिट्रिक/ असममित के रूप में वर्गीकृत किया जा सकता है। उनकी गोपनीयता अनिवार्य रूप से कुछ गणितीय या ट्रैप-डोर फंक्शन के आधार पर होती है जो इन एल्गोरिदम पर आधारित हैं।

इन एल्गोरिदम की ताकत कठिन समस्याओं एवं वर्तमान में उपलब्ध प्रौद्योगिकी का उपयोग करके इन कठिन समस्याओं को हल करने में असमर्थता के एक सेट से ली गई है। क्वांटम कंप्यूटिंग, विशेष एल्गोरिदम के उपयोग के माध्यम से, संभावित रूप से इन मुश्किल समस्याओं को बहुत कम समय के फ्रेम में हल करने की पेशकश कर सकता है एवं इसलिए इन एन्क्रिप्शन प्रणालियों की सुरक्षा से समझौता करता है। क्वांटम कंप्यूटर कुछ समस्याओं को हल करने में अच्छे हैं एवं इसमें पारंपरिक तरीकों की तुलना में पर्याप्त लाभ है। इन समस्याओं में से कुछ वर्तमान क्रिप्टोग्राफिक एल्गोरिदम को मैप करने के लिए होती हैं एवं वहीं पर चुनौती समाहित होती है!

व्यावहारिक क्वांटम कंप्यूटर बनाने के लिए गुगल एवं आईबीएम जैसे प्रौद्योगिकी दिग्गजों के बीच र्स्पधा है। हालांकि यह अनुमान लगाया गया है कि व्यावहारिक क्वांटम कंप्यूटरों को आरएसए जैसे वर्तमान क्रिप्टो एल्गोरिदम को तोड़ने में कम से कम 15 वर्ष लग सकते हैं, लेकिन एक बड़ा निकाय है जो विकासशील एल्गोरिदम पर काम कर रहा है जो कि ‘क्वांटम प्रतिरोधी’ हैं।

क्वांटम कंप्यूटिंग में क्रिप्टोग्राफी की वर्तमान स्थिति को बदलने की क्षमता है, जो वर्तमान में उपयोग किए जाने वाले सार्वजनिक कुंजी एल्गोरिदम की सुरक्षा को काफी कम कर देता है। हालांकि यह अनुमान है कि हम अभी भी मानक व्यावहारिक क्वांटम कंप्यूटरों के निर्माण से कुछ दूर हैं, यह एक समस्या है कि सीआईएसओ के साथ-साथ सीआईओ को भी जागरूक होने की आवश्यकता है। यह तेजी से विकसित होने वाला क्षेत्र है जिसमें अक्सर नई सफलताओं की घोषणा की जाती है। तथ्य यह है कि एनआईएसटी, क्वांटम-प्रतिरोधी एल्गोरिदम को प्राप्त करने के लिए संभावित उम्मीदवारों के मूल्यांकन की प्रक्रिया में है, यह दर्शाता है कि इस क्षेत्र के विकास को सावधानीपूर्वक निगरानी की आवश्यकता है एवं भविष्य के खर्च के फैसले को प्रभावित कर सकता है।

हालांकि, एक बात जो निश्चित है, वह यह है कि वर्तमान अनुप्रयोगों एवं उत्पादों पर एक महत्वपूर्ण प्रभाव पड़ने वाला है जो मौजूदा एल्गोरिदम पर भरोसा करते हैं क्योंकि नए मानकों के साथ उन्हें बदलना महंगा एवं गड़बड़ पैदा करने वाला होने वाला है।